Agresiva campaña de Mekotio evidenciada en Chile

29 Marzo 2022Amenaza

En el transcurso de las últimas semanas, se ha observado un notable aumento en las campañas del malware Mekotio dirigido a usuarios de Chile, en el que se evidencia la suplantación de reconocidas entidades públicas y del gobierno, las que ya han sido utilizadas en campañas del mismo tipo, en anteriores años.

En el caso específico de fines de febrero y durante todo marzo, este troyano bancario ha resurgido luego de un receso y regresó con una agresiva campaña de malspam, observada principalmente durante la segunda y tercera semana de marzo.

¿Qué es Mekotio?

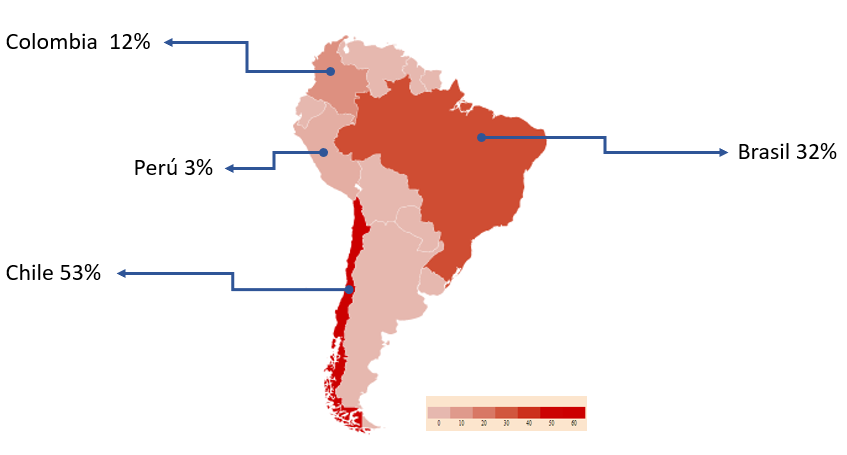

Mekotio es un troyano bancario modular que tiene como objetivo países de América Latina, principalmente Chile, Colombia, Brasil, Perú y España.

De acuerdo con patrones de distribución y TTP estudiados, este malware procedente de Brasil poseería operadores en toda LATAM dada su condición “Malware as a Service” (MaaS), lo que ha permitido su regreso recientemente con un nuevo flujo de infección.

Distribución de ataques de Mekotio en Sudamérica.

Ha sido observado con nuevas capacidades y técnicas de evasión, habiéndose detectado y bloqueado más de 1000 ciberataques dirigidos a países latinoamericanos, donde la mala preparación del usuario final, sumado al gran volumen de operación, han permitido en algunos casos, un compromiso exitoso por parte de los atacantes.

Arresto de operadores en 2021

Nuevas campañas comenzaron justo después de que la Guardia Civil española anunciara la detención de 16 personas implicadas en la distribución de Mekotio en julio de 2021. A pesar de esto, otros afiliados a la operación de este troyano, aprovecharon un receso para mejorar las tácticas y técnicas que se utilizarían en los nuevos despliegues de la amenaza.

Luego de algunos meses de investigación, se atribuye la creación de este malware a grupos de ciberdelincuentes brasileños que se encargan de alquilar el acceso a sus herramientas a otras bandas responsables de distribuir el troyano y blanquear fondos.

Desarrollado para atacar equipos Windows, Mekotio es conocido por utilizar correos electrónicos falsos que imitan a empresas legítimas. Una vez infectada la víctima, el troyano bancario permanece oculto, esperando a que los usuarios se conecten a las cuentas bancarias electrónicas, recogiendo silenciosamente sus credenciales.

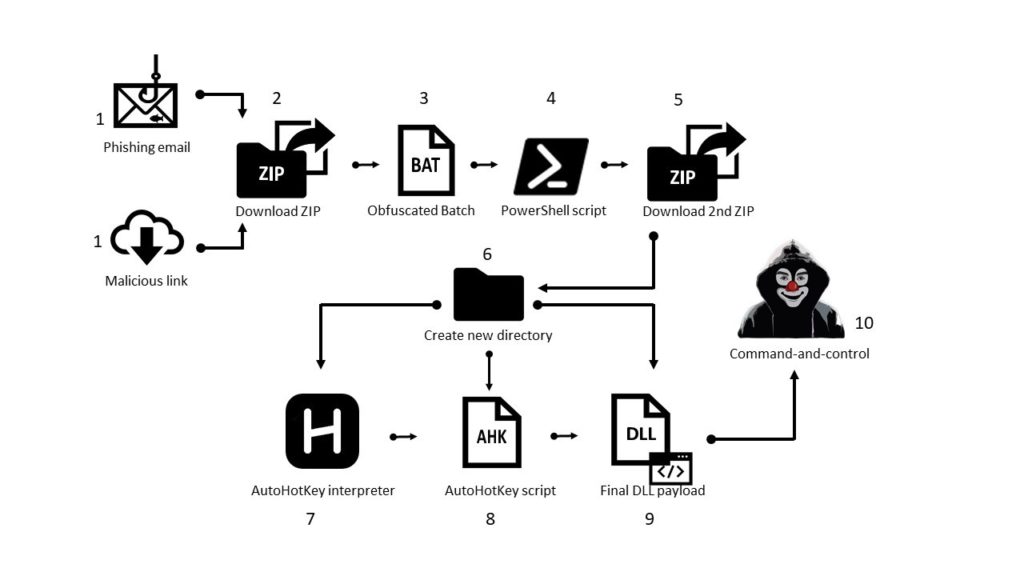

Operación de Mekotio

Campañas dirigidas a Chile y España

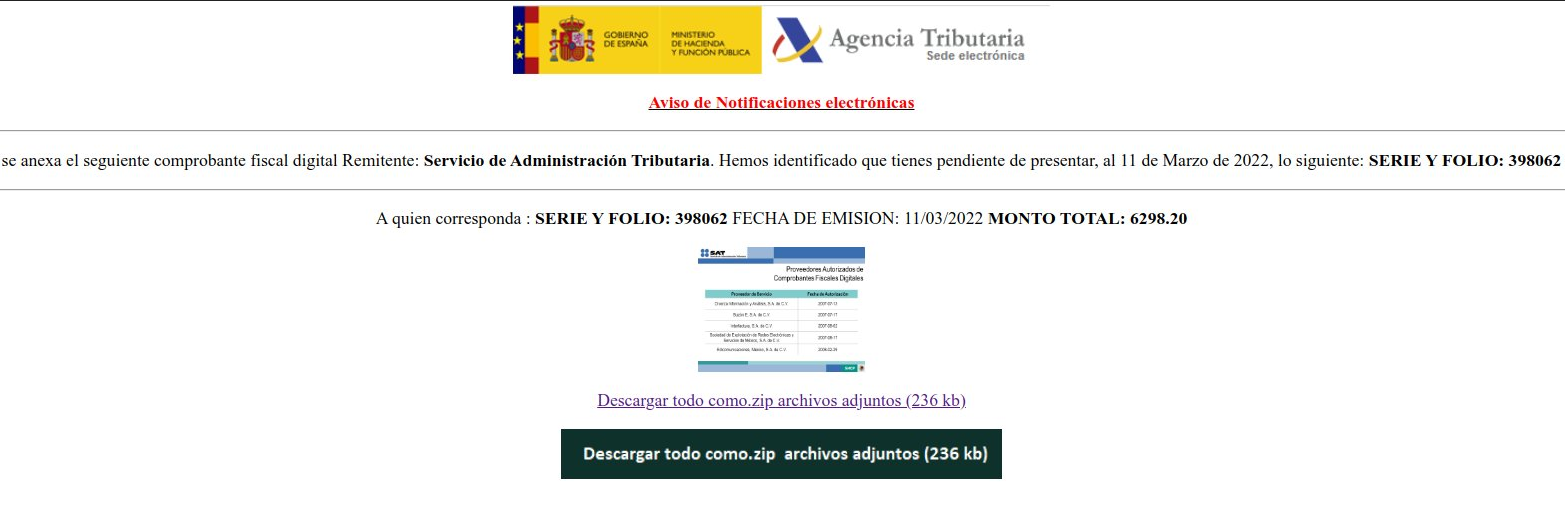

Las últimas semanas, se evidenció una campaña de distribución de este troyano, por medio de la suplantación de diferentes organismos conocidos en Chile y España, utilizando temáticas relacionadas a deudas fiscales o relacionado a pago de impuestos pendientes.

Formato de ataque a víctimas en España.

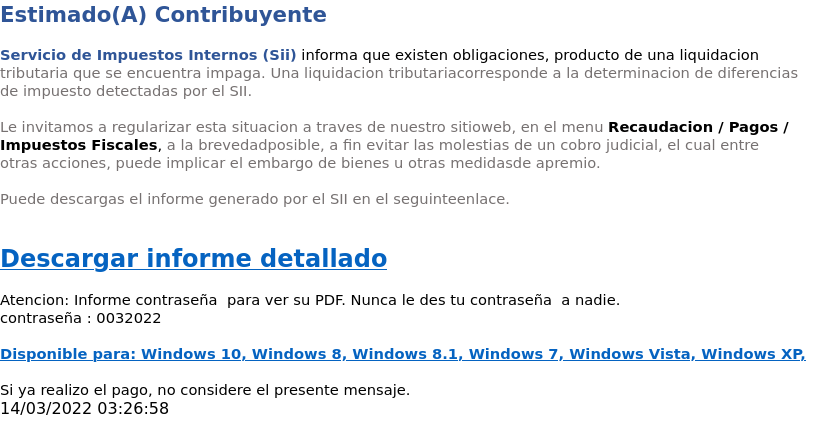

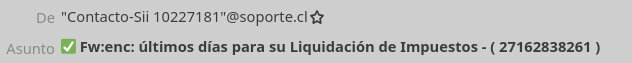

Específicamente hablando de Chile, se observó esta campaña intentando suplantar TGR (Tesorería General de la República) y al SII (Servicio de Impuestos Internos), con una táctica similar a la observada en España.

Correo real recibido de campaña de Mekotio.

El ejemplo de la imagen anterior es una de las muestras recibidas en motores de análisis, que tienen un patrón repetitivo en el tiempo y que claramente corresponden a una campaña genérica siendo distribuida de manera masiva.

Análisis de la campaña dirigida a Chile

Una vez recepcionado el correo, se observa que este induce a la víctima a acceder a un link adjunto:

Remitente malicioso suplantando a Tesorería General de la República

Correo malicioso suplantando a Tesorería General de la República

Una vez accedido el link, podrían ocurrir dos situaciones:

- De acuerdo con la geolocalización de la víctima, el sitio inicial redireccionará al contenedor del archivo malicioso.

- Si la geolocalización no corresponde al país objetivo del ataque, la descarga se anula y el sitio devuelve un error de acceso.

Para continuar el análisis, el enfoque proseguirá en el primer escenario.

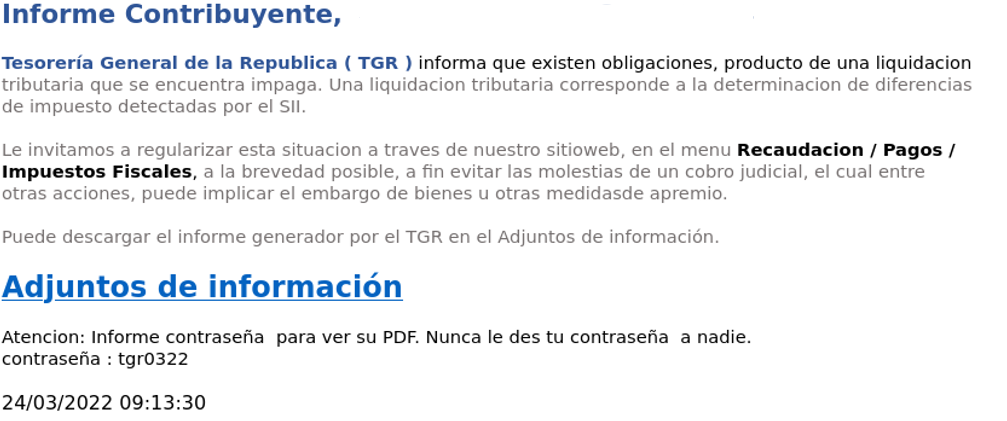

Posterior a la validación de geolocalización, el sitio inicial efectuará un reenvío de solicitud de descarga a otra ubicación, que es la que finalmente aloja el malware:

Redirección de descarga maliciosa

Documento .zip descargado en equipo en CLI

Lo que se traduce también en:

Documento .zip descargado en equipo

Desde este punto, dependerá netamente del usuario si efectúa la apertura del archivo, para descubrir que hay en su interior.

En el correo electrónico, el atacante comparte la contraseña de desbloqueo del archivo .zip (curiosamente, la password tiene un nombre que no se ajusta al remitente del correo).

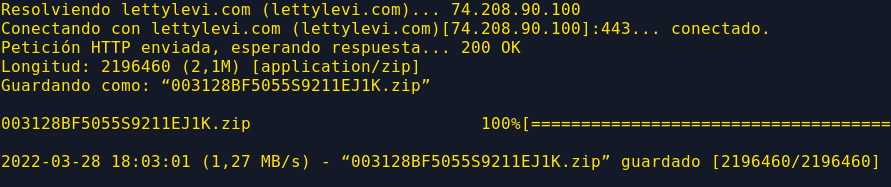

Lo que se obtiene, es un ejecutable del tipo MSI (formato de instalación para MS Windows), con algunas de las siguientes características:

Detalle de MSI malicioso

Puntos que llaman la atención:

- El instalable es de tipo MSI

- Está desarrollado para Windows V10 o superior

- Las fechas de compilación inicial y final, son del año 2009 y 2020, respectivamente

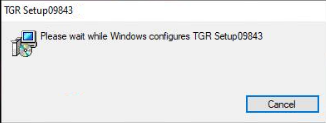

- El nombre del instalable es “TGR Setup09843”

Luego de obtener estos y otros datos relevantes para el análisis y estudio de la muestra, se puede inferir que el aplicativo malicioso solo debería tener compatibilidad con el sistema operativo MS Windows 10, lo que se corrobora con una prueba de análisis dinámico:

Instalable para despliegue de Mekotio

Posterior a esta ejecución y como es conocido por sus TTP’s, el malware creará llaves de registro para asegurar su persistencia en el equipo, así como su instalación en la máquina, como un componente nativo del sistema operativo.

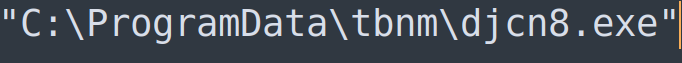

Auto HotKey instalado en el sistema

Hash de ejecutable HotKey

El archivo creado, corresponde a una instancia de “AutoHotKey” (AHK), quien será el encargado de manejar todos aquellos procesos de comunicación del malware, que incluyen comunicación con un C2, control remoto por parte de los atacantes y robo de datos mientras se encuentre instalado en el equipo víctima.

Obtenido el archivo final “djcn8.exe” y comprobando su hash, se puede observar que efectivamente el archivo corresponde a una instancia compilada de “AutoHotKey”, que manejará código de tareas asociadas al robo de datos y monitoreo de cuentas en el equipo víctima.

En este punto, el software malicioso se encuentra listo para comenzar sus operaciones, de acuerdo a la programación establecida por el atacante.

Actividades maliciosas que realiza Mekotio

Como se trata de una amenaza constante en el tiempo y con amplia presencia en países de LATAM a través de versiones específicas dirigidas puntualmente a cada uno de ellos, es normal encontrar ciertas diferencias en las actividades maliciosas llevadas a cabo, sin embargo, el factor común entre todas ellas es buscar y robar dinero y/o credenciales bancarias.

Robo de credenciales bancarias con ventanas falsas

Esta amenaza monitorea constantemente los sitios web a los cuales se accede desde el navegador. En caso de haber ingresado al sitio de alguno de los bancos de interés para los atacantes, el malware desplegará una ventana de inicio de sesión falsa que simula ser de la institución bancaria. El objetivo es que el usuario ingrese allí sus credenciales de acceso al sistema. Una vez obtenidas, estas son enviadas a un servidor remoto dedicado a almacenar la información robada.

Robo de contraseñas almacenadas por navegadores web

Una peculiaridad que caracteriza a algunas variantes de Mekotio es la capacidad de robar las credenciales de acceso almacenadas en el sistema por algunos navegadores web, como Google Chrome y Opera. Generalmente, al intentar acceder a un sitio web usando un formulario de login, el navegador pregunta al usuario si quiere guardar la contraseña en el equipo y, en caso de autorizarlo, procede a hacerlo. Además, junto con la contraseña también se almacena el usuario y el sitio web asociado a la cuenta a la que se acaba de ingresar.

Sin embargo, el mecanismo de seguridad utilizado por estos navegadores para proteger las credenciales almacenadas no es efectivo en aquellos casos en que el dispositivo ya se encuentra comprometido por un malware. Esto se debe a que la función de cifrado utilizada al guardar la contraseña está diseñada para que dicha información solo pueda ser descifrada por el mismo usuario del sistema operativo que la cifró en primer lugar. Dado que el malware se ejecuta como una aplicación del usuario, puede descifrar las contraseñas fácilmente.

Una vez obtenidas las contraseñas en texto plano, Mekotio las guarda en un archivo junto con los usuarios y sitios web a los cuales están asociadas y procede a exfiltrarlo a través de un POST a un sitio web probablemente comprometido por los cibercriminales. A partir de este punto, las credenciales del usuario ya se encuentran comprometidas y en poder de los atacantes.

Esta funcionalidad maliciosa no se limita únicamente al robo de credenciales bancarias, sino que afecta a todas las cuentas cuyos datos también hayan sido almacenados en el sistema por estos navegadores. Esto aumenta considerablemente el alcance y el potencial malicioso de Mekotio, pudiendo afectar a cualquier usuario y no solo a aquellos que utilizan servicios de banca electrónica.

Reemplazo de direcciones de billeteras de criptomonedas

Esta funcionalidad maliciosa consiste en reemplazar las direcciones de billeteras de bitcoin copiadas al portapapeles por la dirección de la billetera del atacante. De esta manera, si un usuario infectado quiere hacer una transferencia o un depósito a una dirección determinada y utiliza el comando copiar (clic derecho-copiar/ctrl+c) en lugar de escribirla manualmente, al querer pegar (clic derecho-pegar/ctrl+v) no se pegará la dirección a la que pretendía hacerse la transferencia, sino la dirección del atacante. Si el usuario no se percata de esta diferencia y decide continuar con la operación, acabará enviando el dinero directamente al atacante.

Relaciones con otras operaciones

Como se ha descrito, esta amenaza es sostenida en el tiempo y normalmente se relacionan con otro tipo de fines, los que muchas veces desembocan no solo en el robo de dinero, sino también en la venta de las credenciales obtenidas en markets disponibles en la Dark Net.

Sin embargo, la relación de este malware con su infraestructura de ataque a través del tiempo varía de acuerdo al escenario y objetivo del ataque, lo que aprovecha para “ocultarse” en servicios legítimos prestados por grandes empresas.

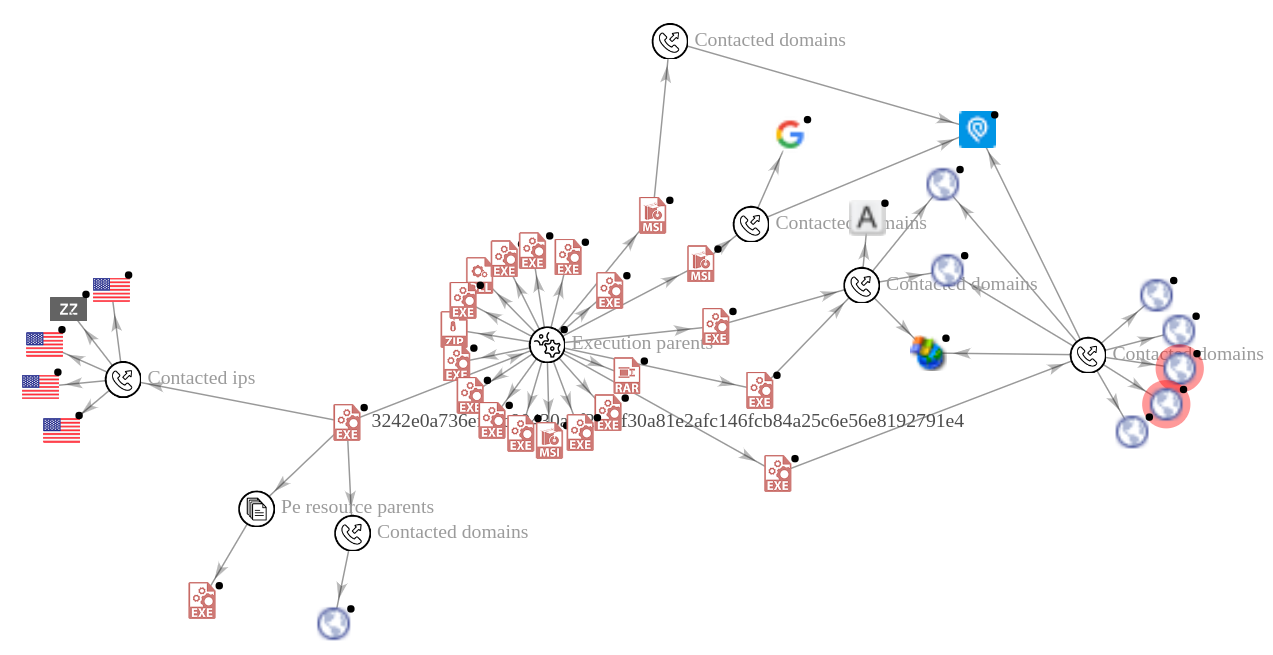

Diagrama de infraestructura por VirusTotal

Como se observa en la imagen, servicios legítimos prestados por reconocidas organizaciones, son utilizados por los atacantes, para ocultar sus huellas o desviar la atención de los analistas.

En este caso, se destacan CDN’s utilizados como pasarelas para distribución de malware:

- 168[.]62[.]242[.]76 Microsoft

- 23[.]216[.]147[.]64 Akamai

- 23[.]216[.]147[.]76 Akamai

- 23[.]40[.]197[.]184 Akamai

- 54[.]236[.]19[.]56 Amazon

- 20[.]226[.]35[.]181 Microsoft

Estas direcciones IP, corresponden a servicios legítimos que efectúan una redirección hacia sitios potencialmente maliciosos o repositorios de malware. Se recomienda mantener en monitoreo y no bloquear este tipo de indicadores.

Durante el inicio del año 2022, grandes amenazas han comenzado a dibujar el mapa de riesgos en materia de ciberseguridad, los que indudablemente han alcanzado un nivel de sofisticación muy alto, en concordancia a los tiempos que hoy se viven.

La llegada de la pandemia por COVID-19, hizo “estallar” un conjunto de tecnologías que han venido a mejorar la calidad de vida y de trabajo de las personas, pero lamentablemente esto también ha abierto una brecha para los cibercriminales, que día a día están al pendiente con el estudio de nuevas formas de atacar o la mejora continua de estas.

Los usuarios que utilizan servicios de banca electrónica en Chile y los países que son afectados por este tipo de amenazas, deben mantenerse más alertas y considerar prepararse para la inminente oleada de intentos de vulnerar la seguridad que por este día viene desarrollándose.

Es recomendable aplicar buenas prácticas y criterios de seguridad, medidas suficientes para evitar ser víctima de Mekotio. Algunas de las más importantes, con relación directa a esta amenaza.

Por otra parte, la probabilidad de que este tipo de malware aumente su actividad en Chile y se extienda a otros países del continente, sigue creciendo día a día, con la modularidad y escalabilidad que ofrecen los servicios de MaaS, por lo que no sería extraño observar estos ataques en otras regiones, así como la combinación de Mekotio y otras amenazas en conjunto, para seguir atacando Chile.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar reglas personalizadas para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Utilice contraseñas seguras y aplique la autenticación multifactor siempre que sea posible.

- Active la función de actualización automática de software en su computadora, dispositivo móvil y otros dispositivos conectados siempre que sea posible y pragmático.

- Utilice un paquete de software antivirus y de seguridad de Internet de renombre en sus dispositivos conectados, incluidos PC, portátiles y dispositivos móviles.

- Abstenerse de abrir enlaces y archivos adjuntos de correo electrónico que no sean de confianza sin verificar su autenticidad.

- Realice prácticas de copia de seguridad periódicas y mantenga esas copias de seguridad fuera de línea o en una red separada.

- No abrir enlaces de correos electrónicos que no ha solicitado o cuyo remitente no le resulta familiar.

- Una buena práctica es que si recibe algún correo sospechoso, no responda ni solicite mayor información al respecto, evitar interactuar con el atacante.

Tags: #Phishing #Malspam #Mekotio #Malware #AutoHotKey #Troyano Bancario

- Indicadores de compromiso

-