Servidores MS Exchange son comprometidos por Ransomware Hive

21 Abril 2022Amenaza

Presente en el panorama nacional de amenazas durante este año, Hive se ha convertido en una de las amenazas de ransomware más peligrosas, no por la cantidad de víctimas reportadas, sino por la alta tasa de éxito en sus campañas.

Hive es un ransomware de doble extorsión que comenzó a operar en junio de 2021 utilizando todas las herramientas de extorsión disponibles para crear presión sobre la víctima, incluida la fecha del compromiso inicial, la cuenta regresiva, la fecha en que la filtración se reveló en su sitio e incluso la opción de compartir la filtración en las redes sociales.

Hive Ransomware

Como se menciona en el boletín “Ransomware Hive presente en el panorama de ciberamenazas de Chile”, a partir de julio de 2021, el grupo toma fuerza al reclutar nuevos clientes al programa de RaaS (Ransomware as a Service), exponiendo que sus operaciones tendrían un resultado similar a otros conocidos grupos “top” del momento.

Publicación del programa de afiliación en foro de hacking

Operaciones

Durante la trayectoria que ha tenido este grupo y como se ha mencionado anteriormente, diferentes operaciones llevadas a cabo no definen un país objetivo específico, por cuanto la mayoría de estos, corresponden a grandes corporaciones y organizaciones reconocidas, tanto interna como externamente.

A la fecha, el portal de “leaks” que el grupo ha destinado para publicar sus víctimas, ha actualizado numerosas entradas, manteniendo un comportamiento activo y con poco “alboroto”.

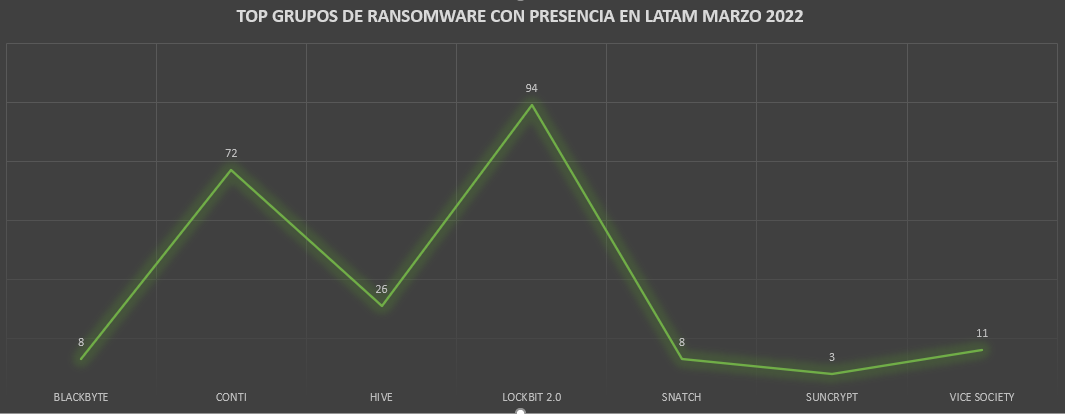

Top Grupos de Ransomware presentes en LATAM

Durante el mes de marzo de 2022, alcanzó el tercer lugar con 26 víctimas confirmadas, las que continuaron aumentando durante las primeras semanas de abril.

Si bien este grupo en su inicio no apuntaba sus operaciones directamente hacia LATAM, durante el primer trimestre de 2022 y hasta la fecha, este escenario cambió y se ha hecho presente dentro del territorio.

Acceso y compromiso de servidores MS Exchange

Explotando vulnerabilidades de ProxyShell, los afiliados al grupo HIVE logran comprometer servidores vulnerables, para luego desplegar sus operaciones, por medio de la ejecución remota de código sin necesidad de autenticación.

Estas fallas han sido utilizadas por múltiples actores de amenazas, incluido ransomware como Conti , BlackByte , Babuk , Cuba, LockFile y recientemente por Moses Staff, cuya agresividad de operaciones sigue en aumento con el paso de los meses.

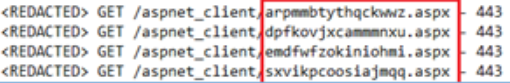

Luego de la explotación de ProxyShell, los atacantes colocaron cuatro shells web en un directorio de Exchange accesible para ejecutar código por medio de PowerShell para descargar Stagers de Cobalt Strike.

Webshells encontradas en servidores comprometidos

Los shells web utilizados en este ataque en particular se obtuvieron de un repositorio público de Git y simplemente se les cambió el nombre para evadir la detección durante las posibles inspecciones manuales.

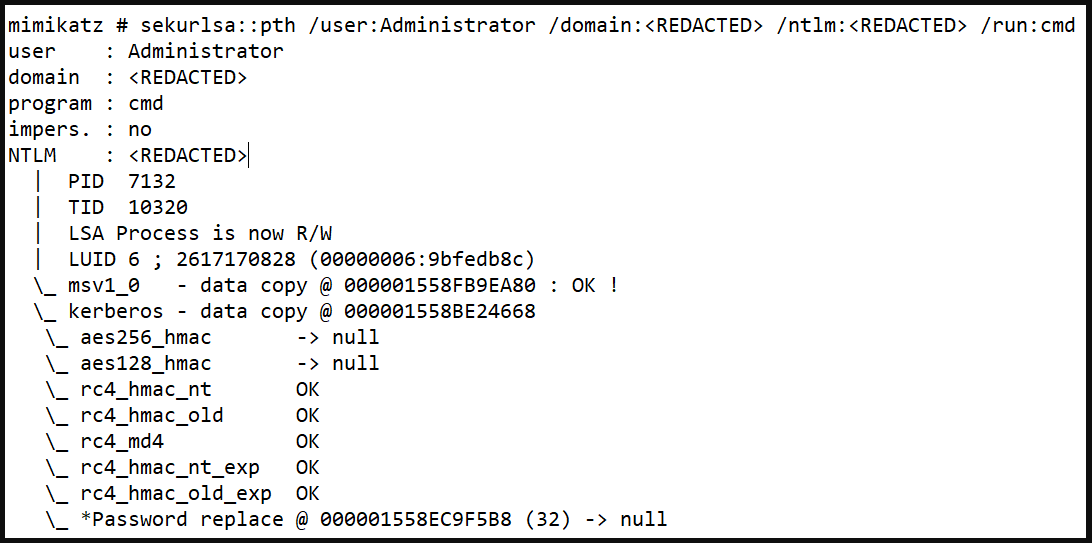

Posteriormente, utilizaron Mimikatz para extraer la contraseña de una cuenta de administrador de dominio y realizar un movimiento lateral, accediendo a más activos en la red.

Mimikatz desplegado para robo de credenciales

A continuación, los actores de la amenaza realizaron extensas operaciones de búsqueda de archivos para localizar datos más valiosos y presionar a la víctima para que pagara un rescate mayor, observándose evidencia de escáner de red descartados, como lo son listas de direcciones IP, enumeraciones de dispositivos y directorios, RDP en servidores de respaldo, escaneos de bases de datos SQL entre otras informaciones.

Un caso notable de abuso de software de escaneo de red fue "SoftPerfect", una herramienta liviana que el atacante usó para enumerar hosts activos al hacerles ping y guardar los resultados en un archivo de texto.

Finalmente, y después de que se extrajeron todos los archivos, se liberó y ejecutó un payload de ransomware llamada "Windows.exe" en varios dispositivos.

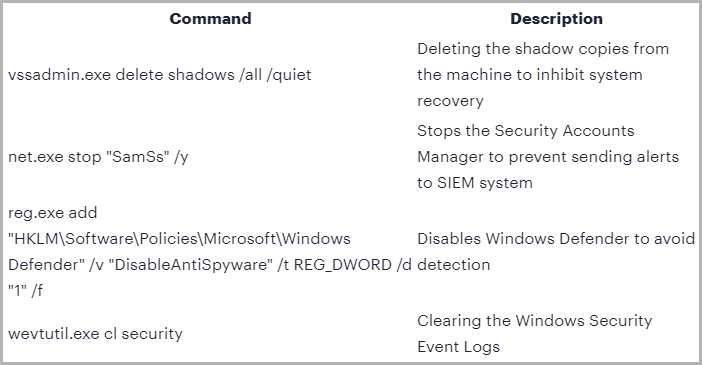

Antes de cifrar los archivos de la organización, el payload escrito en Golang eliminó snapshots del sistema, procedió a deshabilitar Windows Defender, borró los registros de eventos de Windows, eliminó los procesos de vinculación de archivos y detuvo el Administrador de cuentas de seguridad para incapacitar las alertas.

Tareas de borrado de huellas ejecutadas por los atacantes

Evolución en el alcance de objetivos

Hive ha recorrido un largo camino desde que se observó por primera vez en junio de 2021, y tuvo un comienzo exitoso que llevó al FBI a publicar un informe dedicado sobre sus tácticas e indicadores de compromiso.

En octubre de 2021, agregó variantes de Linux y FreeBSD , integrando también su encriptador para VMware ESXi Linux, el que actualizó al lenguaje de programación Rust y ha agregado nuevas características para dificultar la investigación por parte de los analistas.

Detección Hive variante Linux - FreeBSD

Si bien Hive ha estado usando un cifrador de Linux para apuntar a los servidores VMware ESXi durante algún tiempo, una muestra reciente muestra que actualizaron su cifrador con características introducidas por primera vez por la operación de ransomware BlackCat/ALPHV.

De igual forma, investigaciones informaron sobre un nuevo método de ofuscación para ocultar la carga útil empleado por Hive, lo que indica un desarrollo activo respecto de las capacidades para evadir controles de seguridad y soluciones antimalware.

Técnica de evasión de detección utilizada por Hive

La carga útil en sí está ofuscada al tomar la forma de una matriz de direcciones IPv4 ASCII, por lo que parece una lista inocua de direcciones IP, lo que en el contexto del análisis de malware, la lista puede incluso confundirse con información de comunicación C2 codificada.

Panorama

De acuerdo con las recientes investigaciones y hallazgos respecto a las diferentes variantes de ransomware Hive, nuevamente se observa que es una amenaza modular en constante actualización, ampliando dramáticamente sus alcances al efectuar un desarrollo de herramientas para sistemas Microsoft y Linux.

Durante el último año se han conocido casos de compromisos que aún no han salido a la luz pública, pero que son de acceso por medio de la investigación y constante monitoreo de estas amenazas.

Por otra parte, es de esperar que el direccionamiento continúe hacia LATAM, siendo altamente esperable afectación en países con industrias de mayor envergadura en la zona como Chile, México, Brasil, Colombia y Argentina, por lo que es importante mantener sistemas y protocolos de seguridad que comprendan de forma adecuada la prevención como la respuesta ante incidentes

Dado lo anterior, muchos operadores de talla “internacional”, habían concentrado sus esfuerzos en llevar a cabo actividades fuera de territorio Sudamericano, sin embargo, esto sirvió de “motivación” para una “reactivación” de las operaciones en LATAM, desencadenando una “ola” de ataques a víctimas principalmente localizadas en Chile, Argentina, Brasil, Colombia y últimamente, Costa Rica.

El aumento de estas actividades, sumado a la constante “mejora contínua” que los atacantes han podido aplicar a sus operaciones, evidencia un panorama preocupante para el futuro referente servicios y de grandes organizaciones, ya que es evidente que las operaciones seguirán en aumento y combinarán diferentes técnicas para la consolidación de sus ataques.

Por otra parte, se espera que durante el transcurso de los próximos días, nuevas víctimas sean actualizadas en los sitios de leak de datos de los diferentes operadores de Ransomware, los que por el momento siguen efectuando ataques en el amparo de la clandestinidad.

Nuevamente, el llamado es mantener un constante monitoreo de amenazas y la gestión de actualización de los sistemas, como aquellas medidas que se sugieren en este boletín.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, limite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

El listado de las CVE se adjunta a continuación:

Tags: #Hive #Ransomware #Exchange #Linux #FreeBSD #Exploit #ProxyShell

- Productos Afectados

-

Producto Versión Microsoft exchange server 2013

2016

2019

- Indicadores de compromiso

-