Actividad de ransomware Lockbit a nivel global y regional

27 Septiembre 2022Amenaza

Actualmente Lockbit es el grupo de Ransomware altamente experimentado que lidera el ranking con mayor cantidad de víctimas alrededor del mundo de forma histórica y mensual, el cual actualmente ha mostrado una alta presencia en LATAM durante el mes de septiembre, hecho que se ha vuelto cada vez más habitual, pero no menos riesgoso.

Lockbit

Este grupo de ransomware fue identificado con su primera variante en septiembre de 2019 sumando este mes exactamente 3 años de constante actividad, la cual no se ha interrumpido en ningún momento más que para actualizar su variante de malware a la versión 2.0 durante junio de 2021 permitiendo que su actividad pudiese desplegarse en en aún más sistemas operativos junto a otras características como por ejemplo, la publicación de víctimas en la Clear Web, mediante una anonimización suficientemente robusta para mantenerse en un plano en donde es considerablemente más fácil realizar seguimiento de quién se encuentra detrás de un sitio en comparación a la red TOR donde comúnmente han trabajado los grupos de amenazas, sin embargo, aún no se ha logrado dilucidar quiénes son los responsables de Lockbit, por lo que ha sido una constante muestra de capacidades.

Actualmente, este grupo se encuentra desplegando su versión 3.0 de malware, la cual se ha hecho pública a mediados de 2022 en donde incluso se sometió la página web a un programa de Bug Bounty, programa en el que cualquier usuario que lograse vulnerar la seguridad sería recompensado monetariamente.

Cabe destacar que al igual que sus pares, el principal método para la monetización de sus ataques de debe a la doble extorsión, en donde paralelamente a el cifrado y secuestro de la información de una organización, las víctimas con quienes no se han llegado a buenas negociaciones, suelen ser publicadas en su sitio web a modo de presión mediática y reputacional.

Víctimas

Esta organización altamente sofisticada mantiene un total histórico de aproximadamente 1.200 víctimas desde el inicio de su actividad con la primera variante, superando con creces a ransomware CONTI de origen ruso que se mantuvo liderando este ranking hasta que fue dado de baja debido a presiones políticas, quien en su registro histórico logró afectar a aproximadamente 850 organizaciones.

Por otra parte, en lo que respecta específicamente al mes de septiembre, Lockbit ha afectado a 219 entidades lo que representa un promedio de aproximadamente 7 víctimas diarias.

Cabe destacar que estos datos son extraídos directamente de los registros publicados en su blog, por lo que es posible que si este número abarcase víctimas con negociaciones exitosas aumentaría significativamente.

En cuanto a los países más afectados de este ransomware se encuentra principalmente Estados Unidos con 899 organizaciones afectadas seguido de múltiples países europeos y un país latinoamericano.

TOP de cantidad de víctimas por país:

- EEUU

- Reino unido

- Alemania

- Francia Italia

- Canadá

- España

- Australia

- Brasil

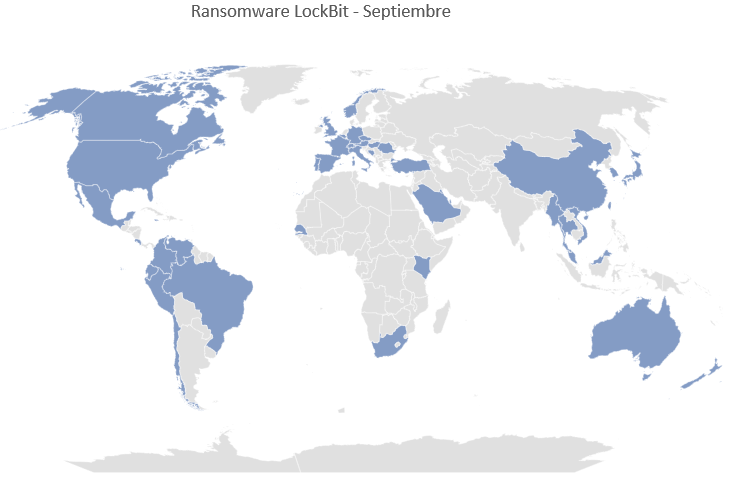

Mapa de víctimas durante septiembre

Mapa de paises afectados por Lockbit durante septiembre 2022 a nivel global

Víctimas en LATAM

En lo que respecta a víctimas en continente latinoamericano, se identifica como principal afectado a Brasil con un total de 39 víctimas históricas, lo cual se puede vincular directamente con los ingresos que este país percibe, por lo que resulta mayormente atractivo para cumplir con las motivaciones económicas que persigue este grupo.

Pese a esto, no es el único país afectado, ya que durante el segundo semestre del presente año se ha incrementado la cantidad de víctimas en LATAM abarcando aún una mayor cantidad de países, entre los que se encuentra Chile como el cuarto país más afectado con un total de 2 víctimas, en donde se considera el recientemente afectado Poder Judicial, quien abiertamente mediante un comunicado por parte de CSIRT gobierno ha confirmado este hecho.

TOP de países más afectados por Lockbit durante septiembre:

- Brasil

- Colombia

- México

- Chile

- Ecuador

- Venezuela

- Costa Rica

- Perú

Mapa de calor de países afectados por Lockbit en septiembre de 2022

Panorama

El aumento de ataques tanto a nivel regional como a nivel global si bien es altamente llamativo, no resulta algo fuera de lo esperado, ya que actualmente no existen persecuciones internacionales ni presión política hacia los atacantes para detener sus operaciones ya que hasta el momento han sido cautelosos en su identificación y no ha sido posible identificar desde donde se encuentran operando y por otra parte, el grado de sus ataques a Estados Unidos (uno de los principales persecutores de estos actos) no ha tenido un impacto que haya llevado una alerta gubernamental como lo fue Colonial Pipeline en su momento, por lo que han sabido dirigir sus ataques cuidadosamente en países de gran relevancia global.

Por otra parte, este hecho no resulta preocupante en países menos desarrollados en donde la persecución la mayoría de las veces suele verse totalmente mermada ya que pese a que hayan impactado negativamente y de forma crítica a entidades de gobierno, desde la región latinoamericana no existen las capacidades ni la presión política suficiente como para realizar un seguimiento de los atacantes o forzar policías a su búsqueda y captura.

También es importante destacar que la actividad en LATAM podría convertirse en un blanco mucho más amplio de ataque, más aún en países que cuentan con un PIB (producto interno bruto) más elevado, lo cual refiere capacidades monetarias suficientes para lograr extorsiones exitosas y a la vez estos países mantienen redes e infraestructura digital incorporada en sistemas críticos más amplia que otros países de la región con menores ingresos, lo cual se debe realizar con parámetros equilibrados ya que de afectar objetivos con escasos recursos económicos y con recursos digitales obsoletos, solo resultaría en efectos destructivos, en donde difícilmente podrían obtener recompensas a cambio de su extorsión.

Cabe destacar que los países con el PIB más alto de LATAM y por tanto objetivos factibles son:

- Brasil

- México

- Argentina

- Colombia

- Chile

|

Ataque de Ingeniería Social provoca infiltración en la red de Uber |

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Como primera medida se recomienda enfáticamente que todos los usuarios de dispositivos NAS de QNAP desconecten sus dispositivos de Internet y los ubiquen idealmente detrás de un acceso VPN o implementar alguna tecnologia de seguridad entre internet y su dispositivo.

- Cambiar credenciales por defecto de cuenta ADMIN de NAS de QNAP.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, límite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (Appdata, Local App Data, etc.)

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

Tags: #lockbit #ransomware #latam #chile #poder #judicial

- Indicadores de compromiso

-

Tipo Indicador hash 731e7d75f5463c0d98cfc9b6e97... hash 0ec87a7f943ab72d08aeb957d33... hash 0f67126882569d2e48a46b0c1d2... hash f90a8c639faa632eab2cf4a0a73... hash aca7a9ce05ca208e64ebe5bcaf4... hash 6ca4b31dd681635307daa82dea0... hash c5741701b3866459dd1ffa2477c... hash f29c99ba93cd7f7bd1bd01c7860... hash 63e5f8a7874c30ec7ba673ea3c6...