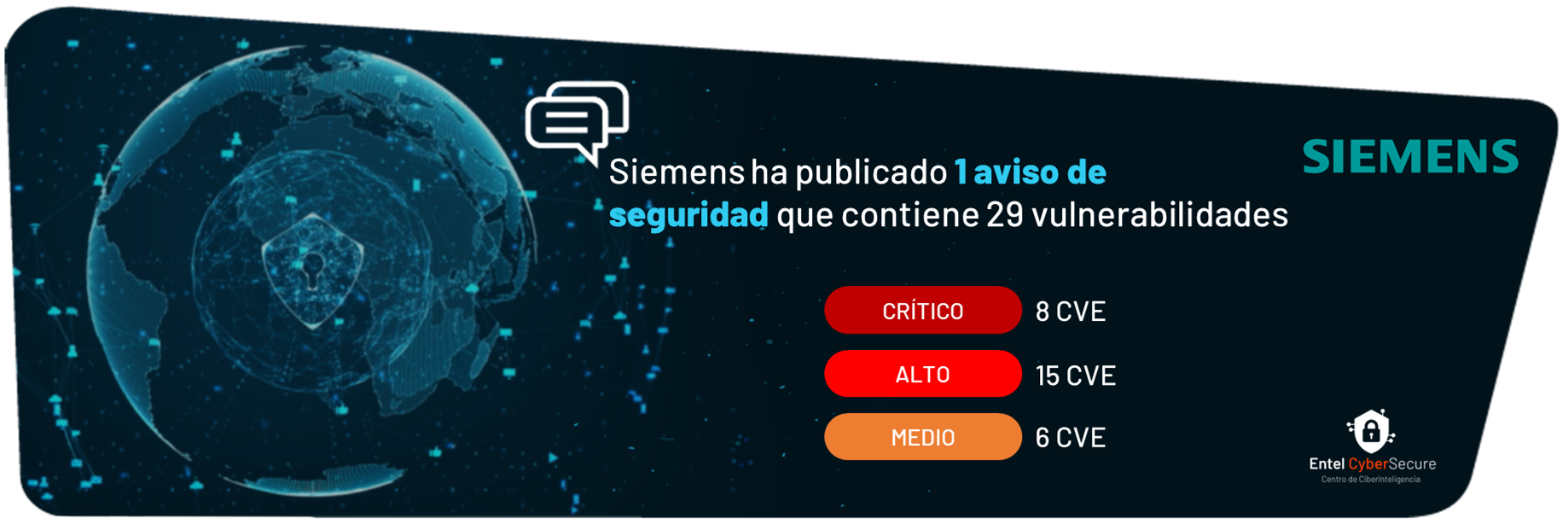

Nuevas Vulnerabilidades afectan a productos Siemens

09 Noviembre 2022Amenaza

Siemens ha publicado un nuevo aviso de seguridad que contiene 29 vulnerabilidades, de las cuales 8 son de severidad Crítica, 15 de severidad Alta y 6 de severidad Media. Estas fallas afectan a los Productos Siemens.

CVE-2022-43958 [CVSSv3.1: 9.1]

Almacenamiento sin cifrar de credenciales de usuario en QMS Automotive

Las credenciales de los usuarios se almacenan en texto plano en la base de datos., esto podría permitir a un atacante acceder a las credenciales y hacerse pasar por otros usuarios.

CVE-2022-37885, CVE-2022-37886, CVE-2022-37887, CVE-2022-37888, CVE-2022-37889 [CVSSv3.1: 9.8]

Una vulnerabilidad de desbordamiento de búfer en un servicio subyacente podría conducir a la ejecución de código remoto no autenticado, mediante el envío de paquetes especialmente diseñados destinados al puerto UDP de PAPI (8211).

CVE-2022-37890, CVE-2022-37891 [CVSSv3.1: 9.8]

Existe una vulnerabilidad de desbordamiento de búfer no autenticado en la interfaz de gestión web. Una explotación exitosa resulta en la ejecución de comandos arbitrarios en el sistema operativo subyacente.

CVE-2022-39157 [CVSSv3.1: 7.8]

Vulnerabilidades de análisis de archivos en Parasolid

La aplicación afectada contiene una lectura fuera de límites más allá del final de una estructura asignada mientras analiza archivos X_T especialmente diseñados. Esto podría permitir a un atacante ejecutar código en el contexto del proceso actual. (ZDI-CAN-17745)

CVE-2022-39158 [CVSSv3.1: 7.5]

Vulnerabilidad de denegación de servicio en RUGGEDCOM ROS V4

Los dispositivos afectados no manejan adecuadamente las solicitudes HTTP parciales, lo que los hace vulnerables a los ataques slowloris.

Esto podría permitir a un atacante remoto crear una condición de denegación de servicio que persiste hasta que el ataque termina

Múltiples vulnerabilidades en SICAM Q100 antes de V2.50

CVE-2022-43398 [CVSSv3.1: 8.8]

Los dispositivos afectados no renuevan la cookie de sesión después de iniciar o cerrar la sesión y también aceptan las cookies de sesión definidas por el usuario. Un atacante podría sobrescribir la cookie de sesión almacenada de un usuario.

Después de que la víctima inicie la sesión, el atacante tiene acceso a la cuenta del usuario a través de la sesión activada.

CVE-2022-43439 [CVSSv3.1: 8.8]

Los dispositivos afectados no validan correctamente el parámetro Language en las peticiones a la interfaz web en el puerto 443/tcp. Esto podría permitir a un atacante remoto autenticado bloquear el dispositivo (seguido de un reinicio automático) o ejecutar código arbitrario en el dispositivo.

CVE-2022-43545 [CVSSv3.1: 8.8]

Los dispositivos afectados no validan correctamente el parámetro RecordType en las solicitudes a la interfaz web en el puerto 443/tcp. Esto podría permitir a un atacante remoto autenticado bloquear el dispositivo (seguido de un reinicio automático) o ejecutar código arbitrario en el dispositivo.

CVE-2022-43546 [CVSSv3.1: 8.8]

Los dispositivos afectados no validan correctamente el parámetro EndTime en las peticiones a la interfaz web en el puerto 443/tcp. Esto podría permitir a un atacante remoto autenticado bloquear el dispositivo (seguido de un reinicio automático) o ejecutar código arbitrario en el dispositivo.

CVE-2022-43398 [CVSSv3.1: 7.8]

Vulnerabilidad de protección de clave débil en SINUMERIK ONE y SINUMERIK MC

Los productos afectados protegen la clave privada global incorporada de una manera que ya no puede considerarse suficiente. La clave se utiliza para la protección heredada de los datos de configuración confidenciales y la comunicación heredada PG/PC y HMI.

Esto podría permitir a los atacantes descubrir la clave privada de una familia de productos de CPU mediante un ataque fuera de línea contra una sola CPU de la familia. Los atacantes podrían entonces utilizar este conocimiento para extraer datos de configuración confidenciales de los proyectos que están protegidos por esa clave o para realizar ataques contra la comunicación PG/PC y HMI heredada.

CVE-2002-20001 [CVSSv3.1: 7.5]

Múltiples vulnerabilidades en SCALANCE W1750D

El Protocolo de Acuerdo de Claves Diffie-Hellman permite a los atacantes remotos (del lado del cliente) enviar números arbitrarios que en realidad no son claves públicas, y desencadenar costosos cálculos de exponenciación modular DHE del lado del servidor, también conocido como un ataque D(HE)ater. El cliente necesita muy pocos recursos de CPU y ancho de banda de red.

El ataque puede ser más perturbador en los casos en los que un cliente puede exigir al servidor que seleccione su mayor tamaño de clave soportado. El escenario básico del ataque es que el cliente debe afirmar que sólo puede comunicarse con DHE y el servidor debe estar configurado para permitir DHE

CVE-2022-37893 [CVSSv3.1: 7.8]

Múltiples vulnerabilidades de análisis de archivos en Teamcenter Visualization y JT2Go

CVE-2022-39136 [CVSSv3.1: 7.8]

La aplicación afectada es vulnerable a un búfer de longitud fija basado en la pila mientras analiza archivos TIF especialmente diseñados. Un atacante podría aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual.

CVE-2022-41660 [CVSSv3.1: 7.8]

Los productos afectados contienen una vulnerabilidad de escritura fuera de los límites al analizar un archivo CGM. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual.

CVE-2022-41661 [CVSSv3.1: 7.8]

Los productos afectados contienen una vulnerabilidad de lectura fuera de los límites al analizar un archivo CGM. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual.

CVE-2022-41662 [CVSSv3.1: 7.8]

Los productos afectados contienen una vulnerabilidad de lectura fuera de los límites al analizar un archivo CGM. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual.

CVE-2022-41663 [CVSSv3.1: 7.8]

Las aplicaciones afectadas contienen una vulnerabilidad "use-after-free" que podría activarse al analizar archivos CGM especialmente diseñados. Un atacante podría aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual.

CVE-2022-41664 [CVSSv3.1: 7.8]

La aplicación afectada contiene una vulnerabilidad de desbordamiento de búfer basada en la pila que podría activarse al analizar archivos PDF especialmente diseñados. Esto podría permitir a un atacante ejecutar código en el contexto del proceso actual.

CVE-2022-30694 [CVSSv3.1: 6.5]

Falta la protección CSRF en la página de inicio de sesión del servidor web de los controladores industriales

El punto final de inicio de sesión /FormLogin en los servicios web afectados no aplica una comprobación de origen adecuada.

Esto podría permitir a los atacantes remotos autenticados rastrear las actividades de otros usuarios a través de un ataque de falsificación de solicitud de sitio cruzado de inicio de sesión.

CVE-2021-42550 [CVSSv3.1: 6.6]

Vulnerabilidad de ejecución de código arbitrario en el componente Logback de SINEC NMS anterior a la V1.0.3

En la versión 1.2.7 de logback y versiones anteriores, un atacante con los privilegios necesarios para editar los archivos de configuración podría elaborar una configuración maliciosa que permitiera ejecutar código arbitrario cargado desde servidores LDAP.

CVE-2022-37892 [CVSSv3.1: 5.4]

CVE-2022-37894 [CVSSv3.1: 6.5]

CVE-2022-37895 [CVSSv3.1: 4.9]

CVE-2022-37896 [CVSSv3.1: 6.1]

|

F5 publica nuevas vulnerabilidades que afectan a BIG-IP y BIG-IQ |

Jenkins publica nuevo aviso de seguridad con múltiples vulnerabilidades |

Mitigación

Se recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

El listado de las CVE se adjunta a continuación:

CVE-2022-43958

CVE-2022-37885

CVE-2022-37886

CVE-2022-37887

CVE-2022-37888

CVE-2022-37889

CVE-2022-37890

CVE-2022-37891

CVE-2022-39157

CVE-2022-39158

CVE-2022-43398

CVE-2022-43439

CVE-2022-43545

CVE-2022-43546

CVE-2022-43398

CVE-2002-20001

CVE-2022-37893

CVE-2022-39136

CVE-2022-41660

CVE-2022-41661

CVE-2022-41662

CVE-2022-41663

CVE-2022-41664

CVE-2022-30694

CVE-2021-42550

CVE-2022-37892

CVE-2022-37894

CVE-2022-37895

CVE-2022-37896

Tags: #Vulnerabilidad #Siemens

| https://new.siemens.com/global/en/products... |

| https://nvd.nist.gov |

- Productos Afectados

-