Parchan vulnerabilidades en Firewall Sophos

09 Diciembre 2022Amenaza

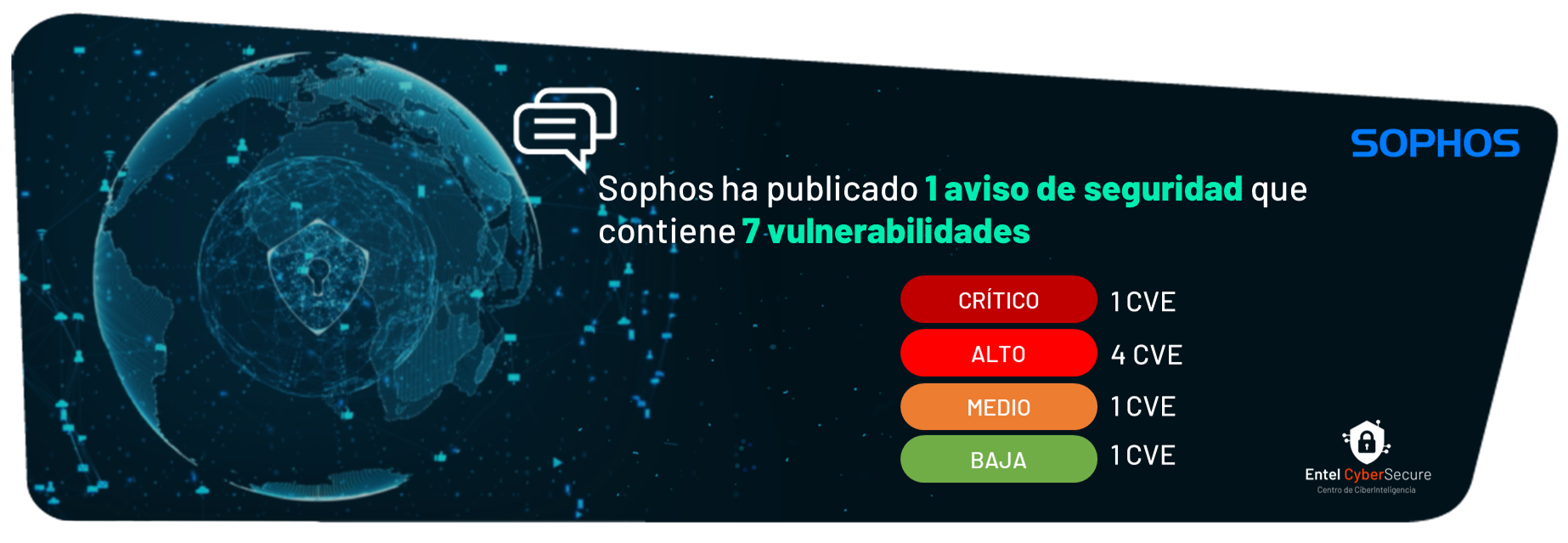

Sophos ha publicado 1 aviso de seguridad que contiene 7 vulnerabilidades, de las cuales 1 es de severidad crítica, 4 es de severidad alta, 1 de severidad Media y 1 de severidad Baja.

Es importante mencionar que las vulnerabilidades no son recientes y han sido alertadas desde Septiembre, cuando se identificó que el CVE-2022-3236 estaba siendo activamente explotado en Asia, sin embargo, solo se dispone de parches para estas vulnerabilidades desde el 1 de Diciembre de 2022, por lo que es imperante aplicarlas a la brevedad posible.

CVE-2022-3236 [CVSSv3: 9.8]

Vulnerabilidad de inyección de código

Permite la ejecución remota de código en el Portal de usuario y Webadmin.

Se han publicado correcciones para este problema. Consulte sitio oficial de Sophos para obtener más información.

CVE-2022-3226 [CVSSv3: 7.2]

Vulnerabilidad en la inyección de comandos del sistema operativo

Permite a los administradores ejecutar código a través de cargas de configuración de VPN SSL fue descubierta por Sophos durante unas pruebas de seguridad internas.

CVE-2022-3713 [CVSSv3: 8.8]

Vulnerabilidad de inyección de código

Permite a atacantes adyacentes ejecutar código en el controlador Wifi fue descubierto por Sophos durante pruebas de seguridad internas. Requiere que los atacantes estén conectados a una interfaz con el servicio Wireless Protection activado.

CVE-2022-3696 [CVSSv3: 7.2]

Vulnerabilidad de inyección de código post-auth

Permite a los administradores ejecutar código en Webadmin fue descubierta y comunicada responsablemente a Sophos por un investigador de seguridad externo. Se comunicó a través del programa de recompensas por errores de Sophos.

CVE-2022-3709 [CVSSv3: 8.4]

Vulnerabilidad XSS almacenada

Permite una escalada de privilegios de administrador a "super administrador" en el asistente de importación de grupos Webadmin fue descubierta y comunicada responsablemente a Sophos por un investigador de seguridad externo. Se comunicó a través del programa de recompensas por errores de Sophos.

CVE-2022-3711 [CVSSv3: 4.3]

Vulnerabilidad de inyección SQL de sólo lectura post-auth

Permite a los usuarios leer contenidos no confidenciales de la base de datos de configuración en el Portal de usuarios fue descubierta y comunicada responsablemente a Sophos por un investigador de seguridad externo. Se comunicó a través del programa de recompensas por errores de Sophos.

CVE-2022-3710 [CVSSv3: 2.7]

Vulnerabilidad de inyección SQL de sólo lectura post-auth

Permite a los clientes de la API leer contenidos no confidenciales de la base de datos de configuración en el controlador de la API fue descubierta y comunicada responsablemente a Sophos por un investigador de seguridad externo. Se comunicó a través del programa de recompensas por errores de Sophos.

|

Jenkins publica nuevo aviso de seguridad con múltiples vulnerabilidades |

ENTEL Weekly Threat Intelligence Brief del 12 al 18 de diciembre de 2022 |

|

|

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

El listado de las CVE se adjunta a continuación:

Tags: #Sophos #Vulnerabilidad #Critica #Zeroday

- Productos Afectados

-

Producto Versión Sophos Firewall v19.0 MR1 (19.0.1) y anteriores