Raccoon y Vidar Stealers mantienen sus operaciones vigentes

17 Enero 2023Amenaza

Recientemente se ha identificado a los infostealer Raccoon y Vidar utilizar una "infraestructura grande y resistente" que comprende más de 250 dominios para distribuir estos malware desde principios de 2020.

Al momento, no está claro a quién podría asociarse esta infraestructura. Los analistas de Sekoia.io evalúan que es plausible que esta infraestructura sea operada por un ciberactor que ejecuta un Sistema de distribución de tráfico (TDS), cuyos clientes pagan por el servicio para distribuir sus compilaciones de malwares. También es probable que esta infraestructura sea operada por un equipo de intrusión que distribuya sus propias compilaciones de malwares.

Los métodos de distribución utilizados para propagar estos infostealers son variados, desde malspam hasta instaladores falsos. La mayoría de las cadenas de infección aprovechan las técnicas de ingeniería social para atraer a las víctimas para que descarguen y ejecuten las cargas maliciosas.

Cadenas de infección

Un esquema común para engañar a la víctima es un tutorial que demuestra cómo instalar un software crackeado, que resulta ser un ladrón de información.

Para el método de distribución, la víctima ingresa a un sitio web malicioso promocionado a través de un anuncio de Google, SEO envenenado (optimización de motores de búsqueda), o compartido en un espacio comunitario legítimo.

Para ayudar a la víctima a comprometer su sistema, el tutorial a menudo describe paso a paso cómo desactivar el software antivirus, descargar el instalador falso y ejecutarlo.

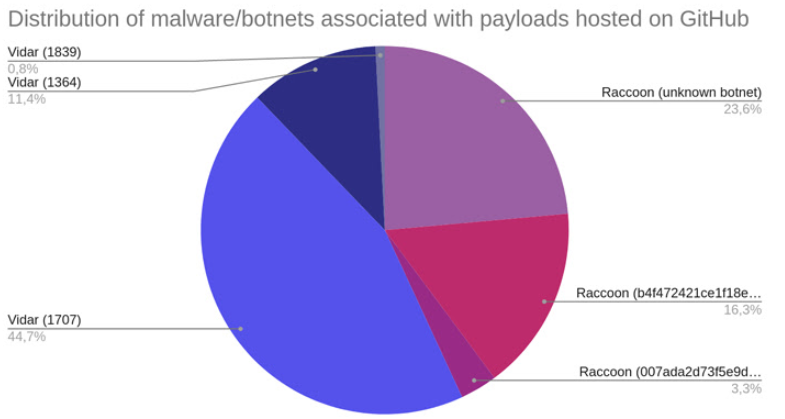

Investigadores de sekoia.io dieron a conocer una infraestructura grande y resistente utilizada para distribuir los infostealer de Raccoon y Vidar. La cadena de infección asociada, aprovechando esta infraestructura de más de 250 dominios, utiliza alrededor de un centenar de sitios web de catálogos de software crackeados falsos que redirigen a varios enlaces antes de descargar la carga útil alojada en plataformas para compartir archivos, como GitHub.

Ilustración 1. Distribución de malware/botnets asociados con cargas útiles alojadas en GitHub

Si la víctima descomprime el archivo RAR y ejecuta el supuesto ejecutable de instalación que contiene, cualquiera de las dos familias de malware, Raccoon o Vidar, se instala en el sistema.

Los investigadores recopilaron más de 120 muestras distribuidas por esta cadena de infección, que corresponden a muestras de Raccoon o Vidar Stealer, de 6 botnets únicas. La mayoría de los archivos protegidos con contraseña están alojados en GitHub, en más de una docena de cuentas.

Para mayor información relacionada a infostealer, se recomienda revisar el siguientes enlaces:

MITRE ATT&CK TTP relacionados con infraestructura que distribuye a los ladrones de información

|

Táctica |

Técnica |

|

Desarrollo de recursos |

T1583.001 – Adquirir Infraestructura: Dominios |

|

Desarrollo de recursos |

T1583.004 – Adquirir Infraestructura: Servidor |

|

Desarrollo de recursos |

T1588.001 – Obtener Capacidades: Malware |

|

Desarrollo de recursos |

T1588.002 – Obtener Capacidades: Herramienta |

| Desarrollo de recursos |

T1608.006 – Capacidades de etapa: envenenamiento de SEO |

| Ejecución |

T1204.002 – Ejecución del usuario: archivo malicioso |

|

Evasión de defensa |

T1027 – Información o archivos ofuscados |

|

Evasión de defensa |

T1036 – Enmascaramiento |

|

Evasión de defensa |

T1497.003 – Virtualización/evasión de sandbox: evasión basada en el tiempo |

|

Evasión de defensa |

T1562.001 – Debilitar defensas: deshabilitar o modificar herramientas |

| Evasión de defensa |

T1622 – Evasión del depurador |

| Comando y control |

T1102 – Servicio Web |

Se recomienda a los usuarios que se abstengan de descargar software ilegal y apliquen la autenticación multifactor siempre que sea posible para fortalecer las cuentas.

|

ENTEL Weekly Threat Intelligence Brief del 16 al 22 de enero de 2023 |

Ciberactores explotan vulnerabilidad de fortinet como zero-day

|

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Los clientes deben consultar la publicación del Centro de respuestas de seguridad de Microsoft para conocer las últimas mitigaciones para el producto Exchange en el siguiente enlace: https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

- Los clientes de Microsoft Exchange Server que utilizan microsoft 365, se recomienda seguir la siguiente lista de verificación:

- Active la protección proporcionada por la nube en Microsoft Defender Antivirus o el equivalente de su producto antivirus para cubrir las herramientas y técnicas de los atacantes en rápida evolución. Las protecciones de aprendizaje automático basadas en la nube bloquean una gran mayoría de variantes nuevas y desconocidas.

- Active las funciones de protección contra manipulaciones para evitar que los atacantes detengan los servicios de seguridad.

- Ejecute EDR en modo de bloqueo para que Microsoft Defender para Endpoint pueda bloquear artefactos maliciosos, incluso cuando su antivirus que no sea de Microsoft no detecte la amenaza o cuando Microsoft Defender Antivirus se esté ejecutando en modo pasivo. EDR en modo de bloqueo trabaja entre bastidores para remediar los artefactos maliciosos que se detectan después de la infracción.

- Active la protección de red para evitar que las aplicaciones o los usuarios accedan a dominios maliciosos y a otros contenidos maliciosos en Internet.

- Habilite la investigación y reparación en modo totalmente automatizado para permitir que Microsoft Defender for Endpoint tome medidas inmediatas sobre las alertas para resolver las infracciones, reduciendo significativamente el volumen de alertas.

- Utilice la detección de dispositivos para aumentar la visibilidad de la red mediante la búsqueda de dispositivos no administrados en la red y su incorporación a Microsoft Defender for Endpoint.

Tags: #Infostealer #Malware #Raccon #Vidar #Github

- Indicadores de compromiso

-