Ransomware BianLian apunta a infraestructura crítica

19 Mayo 2023Amenaza

De acuerdo a recientes avisos de seguridad emitidos por el FBI y la CISA se ha detectado a un grupo de ciber actores, denominado BianLian, que a través de la extorsión por medio de ransomware están afectando a distintas organizaciones en múltiples sectores de infraestructura crítica, servicios profesionales y de desarrollo inmobiliario tanto en EE.UU. como en Australia, estas actividades maliciosas han estado presentes desde junio del 2022.

¿Cómo opera?

Estos ciber actores están utilizando y explotando el servicio RDP (Protocolo de escritorio remoto), consiguiendo el acceso inicial a través de credenciales robadas utilizando técnicas de phishing contra las víctimas.

Para llevar a cabo sus actividades utilizan herramientas de código abierto y distintos comandos para efectuar el descubrimiento y recolección de estas credenciales, para luego extraerlas utilizando el protocolo FTP, plataforma Mega o Redclone.

Ilustración 2: Plataformas utilizadas para la extracción de información

Este año 2023, el FBI detectó un cambio en su forma de extorsionar a las víctimas, ahora ellos extraen la información sin cifrar los archivos pero los extorsionan diciéndoles que tendrán problemas financieros, empresariales y legales si no efectúan el pago solicitado.

Otro mecanismo de extorsión y seguimiento utilizado por este grupo consistía en imprimir las notas de rescate en distintas impresoras de la compañía comprometida, además de efectuar llamados telefónicos a los empleados insistiendoles y amenazándolos para que efectuaran el pago correspondiente de la información comprometida.

Para mantener la persistencia en el equipo infectado implantan una backdoor personalizada para cada víctima escrita en Go e instalan software de acceso y administración remota como AnyDesk, TeamViewer, Atera Agent, SplashTop, entre otros.

Los comandos para infectar y controlar a sus víctimas son a través de PowerShell y Windows Command Shell, es así como deshabilitan herramientas de antivirus como Windows Defender y Anti-malware Scan Interface (AMSI).

Descubrimiento y exploración

BianLian utiliza una combinación de herramientas compiladas, que su primera acción es descargarse en el equipo afectado, con ella efectúan un reconocimiento del entorno de la siguiente manera:

- Efectúa un escaneo de red a fin de encontrar puertos abiertos y sus respectivas versiones.

- Efectúan pruebas de ping con otros ordenadores de la red detectando puertos y carpetas compartidas.

- Enumeran los recursos compartidos accesibles en un dominio.

- Enumeran directorios de Active Directory (AD), detectando la jerarquía y relaciones de confianza entre los equipos.

Adicionalmente a esto, utilizan herramientas nativas de Windows para pasar desapercibidos y obtener los siguientes datos:

- Usuarios conectados en tiempo real.

- Controladores de dominio existentes.

- Recuperan un listado con todos los controladores de dominio.

- Identifican los dispositivos accesibles en red.

Nota de rescate

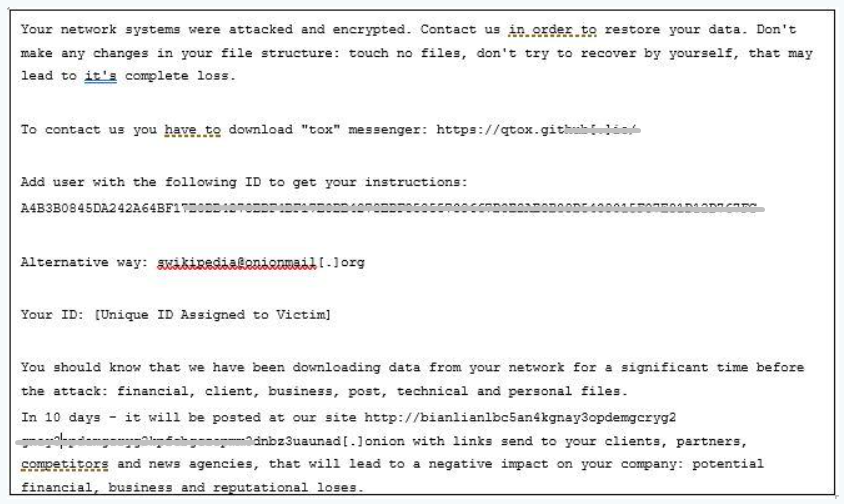

El cifrador utilizado por los ciber actores (encryptor[.]exe) modifica los archivos cifrados agregando la extensión ([.]bianlian) y crea una nota de rescate (Look at this instructions[.]txt) en cada directorio afectado.

Ilustración 2: Nota de rescate del ransomware BianLiam

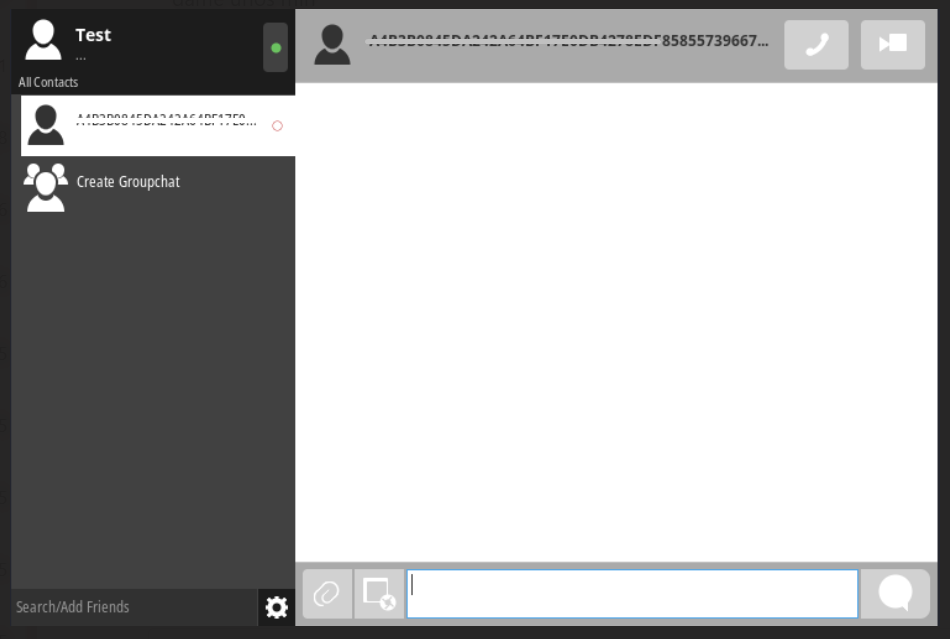

En el caso que la víctima se niegue a pagar el rescate el grupo BianLian los amenaza con publicar los datos filtrados en la red Tor. La nota de rescate también contiene un enlace para comunicarse con los ciber actores a través del Chat Tox, proporcionándoles un ID específico a cada una de las víctimas. A continuación, se visualiza una imagen del Chat Tox utilizado por los ciber actores.

Ilustración 3: Chat de Tox utilizado por los ciber actores

Este grupo exige los pagos en billeteras de criptomonedas al igual como lo hacen otros grupos de ciber actores, para mantener el anonimato de sus transacciones monetarias.

Apreciación

Los actuales grupos de ransomware están en constante cambio de sus TTP (Tácticas Técnicas y Procedimientos), es por ello que todas las organizaciones debemos estar alerta a las nuevas vulnerabilidades y servicios que pudiesen estar expuestos hacia internet o estén siendo mal utilizados internamente como el protocolo RDP u otros que por su naturaleza facilitan la tarea de los ciber actores al momento de comprometer o infectar sistemas informáticos.

A modo de recomendación para este boletín de amenaza, se insta a las organizaciones a bloquear RDP, deshabilitar la línea de comandos y las actividades y permisos de secuencias de comandos, restringir el uso de PowerShell, asegurarse de que solo esté instalada la última versión de PowerShell y que esté habilitado el registro mejorado, adicionalmente agregar bloqueos basados en el tiempo que eviten el secuestro de cuentas de usuarios administradores fuera del horario laboral normal, no almacenar credenciales de texto sin formato en scripts e implementar un plan de recuperación que mantenga copias de seguridad de datos seguras y fuera de línea.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño. Revisa el contenido con detención, y desconfía de correos con imperfecciones.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, límite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

Tags: #BianLian #Ransomware #Malware #Mega #Chat Tox #FTP

| https://www.tripwire.com/state-of-security... |

- Indicadores de compromiso

-

Tipo Indicador Ransomware BianLian . hash 7b15f570a23a5c5ce8ff942da60... hash 1fd07b8d1728e416f897bef4f14... hash 0c1eb11de3a533689267ba075e4... hash 40126ae71b857dd22db39611c25...