Cisco anuncia varias vulnerabilidades que afectan a sus productos

02 Noviembre 2023Amenaza

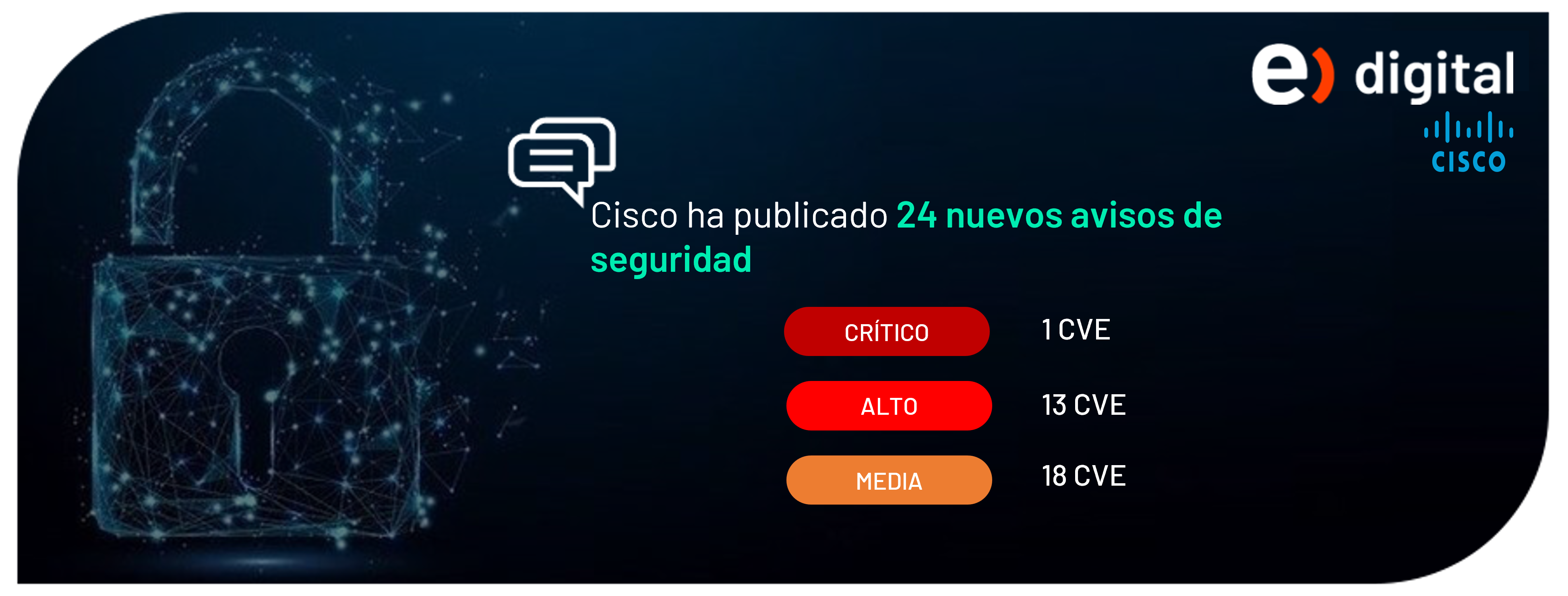

Cisco ha publicado 24 nuevos avisos de seguridad que contemplan 32 vulnerabilidades, las cuales se clasifican en 1 de severidad Crítica, 13 de severidad Alta y 19 de severidad Media. Estas fallas afectan a:

- Cisco FMC Software

- Cisco ISE

- Cisco Firepower

- Software Cisco ASA

- Open Source Snort 2 y Open Source Snort 3

- Entre otros.

CVE-2023-20048 [CVSS: 9.9]

Vulnerabilidad de inyección de comandos del software Cisco Firepower Management Center

Esta vulnerabilidad se debe a una autorización insuficiente de los comandos de configuración que se envían a través de la interfaz del servicio web. Un atacante podría aprovechar esta vulnerabilidad autenticándose en la interfaz de servicios web de FMC y enviando una solicitud HTTP diseñada a un dispositivo afectado. Un exploit exitoso podría permitir al atacante ejecutar ciertos comandos de configuración en el dispositivo FTD objetivo. Para explotar con éxito esta vulnerabilidad, un atacante necesitaría credenciales válidas en el software FMC.

CVE-2023-20170, CVE-2023-20175 [CVSS: 8.8]

Vulnerabilidades de inyección de comandos del motor de servicios de identidad de Cisco

Múltiples vulnerabilidades en Cisco Identity Services Engine (ISE) podrían permitir que un atacante local autenticado realice ataques de inyección de comandos en el sistema operativo subyacente y eleve los privilegios a root . Para aprovechar estas vulnerabilidades, un atacante debe tener credenciales válidas en un dispositivo afectado.

CVE-2023-20195, CVE-2023-20196 [CVSS: 4.7]

Vulnerabilidades de carga de archivos arbitrarios de Cisco ISE

Estas vulnerabilidades se deben a una validación inadecuada de los archivos que se cargan en la interfaz de administración basada en web. Un atacante podría aprovechar estas vulnerabilidades cargando un archivo manipulado en un dispositivo afectado. Un exploit exitoso podría permitir al atacante almacenar archivos maliciosos en directorios específicos del dispositivo. Posteriormente, el atacante podría utilizar esos archivos para realizar ataques adicionales, incluida la ejecución de código arbitrario en el dispositivo afectado con privilegios de root.

CVE-2023-20213 [CVSS: 4.3]

Vulnerabilidad de denegación de servicio de Cisco ISE CDP

Esta vulnerabilidad se debe a una verificación de límites insuficiente cuando un dispositivo afectado procesa el tráfico CDP. Un atacante podría aprovechar esta vulnerabilidad enviando tráfico CDP manipulado al dispositivo. Un exploit exitoso podría provocar que el proceso CDP falle, lo que afectaría el descubrimiento de vecinos y la capacidad de Cisco ISE para determinar la accesibilidad de los dispositivos remotos. Después de una falla, el proceso CDP se debe reiniciar manualmente usando el comando cdp enable en el modo de configuración de interfaz.

CVE-2023-20244 [CVSS: 8.6]

Vulnerabilidad de denegación de servicio en el software Cisco Firepower Threat Defense para cortafuegos Cisco Firepower Serie 2100 Reglas de inspección

Esta vulnerabilidad se debe al manejo inadecuado de ciertos paquetes cuando se envían al motor de inspección. Un atacante podría aprovechar esta vulnerabilidad enviando una serie de paquetes manipulados a un dispositivo afectado. Un exploit exitoso podría permitir al atacante agotar los bloques de 9472 bytes del dispositivo, lo que provocaría una pérdida de tráfico en el dispositivo o una recarga inesperada del mismo. Si el dispositivo no se recarga por sí solo, será necesaria una recarga manual del dispositivo para recuperarse de este estado.

CVE-2023-20083 [CVSS:8.6]

Vulnerabilidad de denegación de servicio en el software Cisco Firepower Threat Defense ICMPv6 con Snort 2

Esta vulnerabilidad se debe a una comprobación incorrecta de errores al analizar campos dentro del encabezado ICMPv6. Un atacante podría aprovechar esta vulnerabilidad enviando un paquete ICMPv6 diseñado a través de un dispositivo afectado. Un exploit exitoso podría permitir al atacante hacer que el dispositivo agote los recursos de la CPU y deje de procesar el tráfico, lo que resultaría en una condición DoS.

Nota: Para recuperarse de la condición DoS, es posible que sea necesario reiniciar el motor de detección Snort 2 o el dispositivo Cisco FTD. Para obtener más información, consulte la sección Detalles de este aviso.

CVE-2023-20063 [CVSS:8.2]

Vulnerabilidad de inyección de código del software Cisco Firepower Threat Defense y del software Firepower Management Center

Esta vulnerabilidad se debe a una validación insuficiente de la entrada proporcionada por el usuario. Un atacante podría aprovechar esta vulnerabilidad accediendo al modo experto de un dispositivo afectado y enviando comandos específicos a un sistema conectado. Un exploit exitoso podría permitir al atacante ejecutar código arbitrario en el contexto de un dispositivo FMC si el atacante tiene privilegios administrativos en un dispositivo FTD asociado. Alternativamente, un exploit exitoso podría permitir al atacante ejecutar código arbitrario en el contexto de un dispositivo FTD si el atacante tiene privilegios administrativos en un dispositivo FMC asociado.

CVE-2023-20155 [CVSS:7.5]

Vulnerabilidad de denegación de servicio de la API de registro del software Cisco Firepower Management Center

Esta vulnerabilidad se debe a una validación insuficiente de la entrada proporcionada Esta vulnerabilidad se debe a la falta de limitación de la velocidad de las solicitudes que se envían a una API específica relacionada con un registro FMC. Un atacante podría aprovechar esta vulnerabilidad enviando una alta tasa de solicitudes HTTP a la API. Un exploit exitoso podría permitir al atacante causar una condición de denegación de servicio (DoS) debido a que la CPU del FMC alcanza el 100 por ciento de utilización o que el dispositivo se recarga. La utilización de la CPU volvería a la normalidad si el tráfico de ataque se detuviera antes de que se desencadenara una recarga inesperada.

CVE-2023-20219, CVE-2023-20220 [CVSS:7.2]

Vulnerabilidades de inyección de comandos del software Cisco Firepower Management Center

Estas vulnerabilidades se deben a una validación insuficiente de la entrada proporcionada por el usuario para ciertas opciones de configuración. Un atacante podría aprovechar estas vulnerabilidades utilizando entradas manipuladas dentro de la GUI de configuración del dispositivo. Un exploit exitoso podría permitir al atacante ejecutar comandos arbitrarios en el dispositivo, incluido el sistema operativo subyacente, lo que también podría afectar la disponibilidad del dispositivo.

CVE-2023-20095 [CVSS:8.6]

Vulnerabilidad de denegación de servicio en VPN de acceso remoto del software Cisco Adaptive Security Appliance y Firepower Threat Defense

Esta vulnerabilidad se debe a un manejo inadecuado de las solicitudes HTTPS. Un atacante podría aprovechar esta vulnerabilidad enviando solicitudes HTTPS diseñadas a un sistema afectado. Un exploit exitoso podría permitir que el atacante provoque el agotamiento de los recursos, lo que resultaría en una condición DoS.

CVE-2023-20086 [CVSS:8.6]

Vulnerabilidad de denegación de servicio en el procesamiento de mensajes ICMPv6 del software Cisco Adaptive Security Appliance y Firepower Threat Defense

Esta vulnerabilidad se debe a un procesamiento inadecuado de mensajes ICMPv6. Un atacante podría aprovechar esta vulnerabilidad enviando mensajes ICMPv6 manipulados a un sistema Cisco ASA o FTD objetivo con IPv6 habilitado. Un exploit exitoso podría permitir que el atacante provoque que el dispositivo se recargue, lo que resultaría en una condición DoS.

Nota: Los dispositivos que solo tienen configuradas interfaces IPv4 no se ven afectados.

CVE-2023-20071 [CVSS: 5.8]

Vulnerabilidad de omisión de inspección FTP de Snort en varios productos de Cisco

CVE-2023-20177 [CVSS: 4.0]

Vulnerabilidad de evasión y denegación de servicio en la categoría de URL SSL/TLS del software Cisco Firepower Threat Defense y el motor de detección Snort 3

CVE-2023-20267 [CVSS: 4.0]

Vulnerabilidad de omisión del filtro IP de geolocalización Snort 3 del software Cisco Firepower Threat Defense

CVE-2023-20246 [CVSS: 5.8]

Vulnerabilidad de omisión de la política de control de acceso Snort 3 de varios productos Cisco

CVE-2023-20070[CVSS:4.0]

Vulnerabilidad de denegación de servicio del motor de detección Snort 3 del software Cisco Firepower Threat Defense

CVE-2023-20031 [CVSS:4.0]

Vulnerabilidad de omisión y denegación de servicio del motor de detección SSL y Snort 3 del software Cisco Firepower Threat Defense

CVE-2023-20270 [CVSS:5.8]

Vulnerabilidad del motor de detección Snort 3 del protocolo SMB del software Cisco Firepower Threat Defense: elusión y denegación de servicio

CVE-2023-20005; CVE-2023-20074, CVE-2023-20041, CVE-2023-20206 [CVSS:6.1]

Vulnerabilidades de secuencias de comandos entre sitios del software Cisco Firepower Management Center

CVE-2023-20114 [CVSS:6.5]

Vulnerabilidad de descarga de archivos arbitrarios del software Cisco Firepower Management Center

CVE-2023-20255 [CVSS:5.3]

Vulnerabilidad de denegación de servicio del puente web de Cisco Meeting Server

CVE-2023-20042 [CVSS:6.8]

Vulnerabilidad de denegación de servicio en el software Cisco Adaptive Security Appliance y el software Firepower Threat Defense AnyConnect SSL/TLS VPN

CVE-2023-20264 [CVSS:6.1]

Vulnerabilidad de secuestro de aserción de SAML del software Cisco Adaptive Security Appliance y del software Firepower Threat Defense

CVE-2023-20247 [CVSS:5.0]

Cisco Adaptive Security Appliance Software y Firepower Threat Defense Software Remote Access SSL VPN Multiple Certificate Authentication Bypass Vulnerability

CVE-2023-20245, CVE-2023-20256 [CVSS:5.8]

Vulnerabilidades de Cisco Adaptive Security Appliance Software y Firepower Threat Defense Software AnyConnect Access Control List Bypass

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes

El listado de las CVE se adjunta a continuación:

CVE-2023-20048

CVE-2023-20170

CVE-2023-20175

CVE-2023-20195

CVE-2023-20196

CVE-2023-20213

CVE-2023-20244

CVE-2023-20083

CVE-2023-20063

CVE-2023-20155

CVE-2023-20219

CVE-2023-20220

CVE-2023-20095

CVE-2023-20086

CVE-2023-20071

CVE-2023-20177

CVE-2023-20267

CVE-2023-20246

CVE-2023-20070

CVE-2023-20031

CVE-2023-20270

CVE-2023-20005

CVE-2023-20074

CVE-2023-20041

CVE-2023-20206

CVE-2023-20114

CVE-2023-20255

CVE-2023-20042

CVE-2023-20264

CVE-2023-20247

Tags: #Cisco #Parche #Vulnerabilidad

| https://sec.cloudapps.cisco.com/security/c... |

- Productos Afectados

-

Producto Versión Cisco FMC Software .

Cisco ISE anteriores a 2.6

2.7

3.0

3.1

3.2

3.3.

Cisco Firepower serie 2100 si ejecutan software vulnerable y tienen las siguientes características habilitadas

Intrusión Policies

Malware and File Policies

Security Intelligence

URL Filtering.

Software Cisco FTD anteriores a 7.2.4

si tiene configurada una política de descubrimiento de red y tiene Snort 2 activo

si tiene habilitada la VPN de acceso remoto Cisco AnyConnect

si tiene configurado el protocolo IPv6.

Software ASA anteriores a 9.18.3

si tiene habilitada la VPN de acceso remoto Cisco AnyConnect o la VPN SSL sin cliente.

Open Source Snort 2 y Open Source Snort 3 .

FirePOWER Services todas las plataformas.

Firepower Threat Defense (FTD) Software todas las plataformas.

Snort Intrusion Prevention System (IPS) .

Cisco Unified Threat Defense (UTD) .

Software Cisco IOS XE o Cisco UTD Engine .

Cisco IOS XE SD-WAN 1000 Series Integrated Services Routers (ISRs)

4000 Series Integrated Services Routers (ISRs)

Catalyst 8000V Edge Software

Catalyst 8200 Series Edge Platforms

Catalyst 8300 Series Edge Platforms

Catalyst 8500L Series Edge Platform

Cloud Services Router 1000V Series

Integrated Services Virtual Router (ISRv)

Cisco software Cyber Vision .

Umbrella Secure Internet Gateway (SIG) .

Cisco Adaptive Security Appliance (ASA) Software .

Cisco Firepower Management Center (FMC) Software .

Cisco Meeting Server .

Firepower Management Center (FMC) Software .

Next-Generation Intrusion Prevention System (NGIPS) Software .

NX-OS Software .