CoralRider distribuyendo infostealer mediante CDN

24 Abril 2024Amenaza

Cisco Talos identificó una nueva campaña desde febrero de 2024, operada por el actor de amenazas CoralRaider, distribuyendo tres conocidos malwares de robo de información: Cryptbot, LummaC2 y Rhadamanthys. Utilizan un archivo LNK modificado para evadir antivirus y descargar cargas maliciosas a través de una red de distribución de contenidos (CDN).

Antecedentes

CoralRaider ha marcado el 2024 con una campaña avanzada de distribución de infostealers como Cryptbot, LummaC2 y Rhadamanthys, enfocándose en el robo de datos sensibles, mediante archivos LNK corruptos y ejecución de comandos PowerShell ofuscados para burlar la seguridad, evitar detección de antivirus y tomar control de sistemas objetivo para sustraer credenciales de usuario. La campaña muestra una adaptación táctica según la región de las víctimas, lo que resalta la creciente sofisticación y refleja un ataque global pero sectorizado.

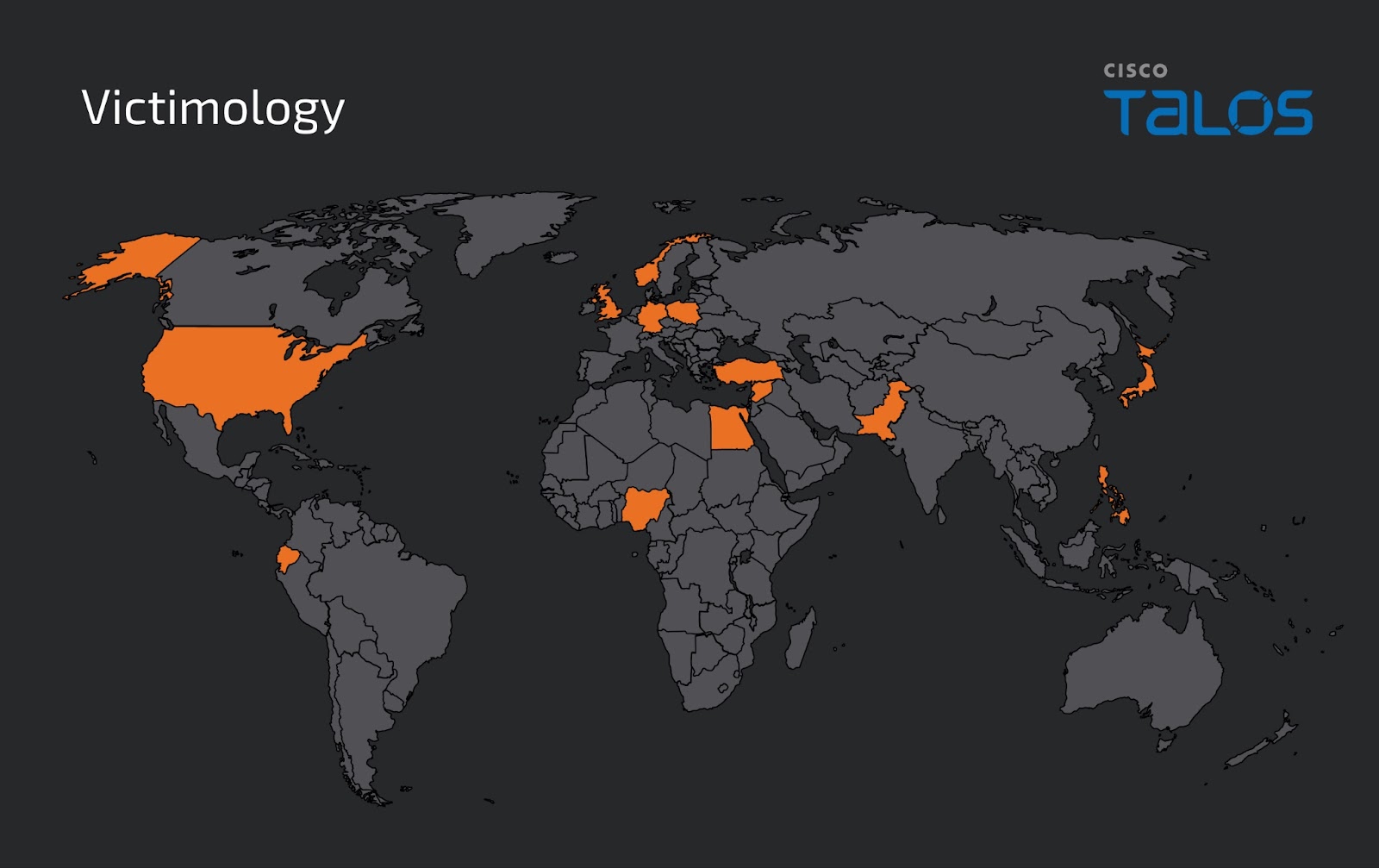

Países afectados

La campaña ha afectado a usuarios en diversos países, incluyendo hasta el momento solo uno en América Latina, sin embargo, se ha detectado un ataque generalizado, caracterizado por la descarga de archivos que aparentan ser películas.

- EE. UU.

- Nigeria

- Pakistán

- Ecuador

- Alemania

- Egipto

- Reino Unido

- Polonia

- Filipinas

- Noruega

- Japón

- Siria

- Turquía

Imagen 1: Países afectados por CoralRider

Entre las víctimas se encuentran organizaciones de servicios informáticos en Japón y organizaciones de servicios de defensa civil en Siria, indicando un ataque dirigido tanto a entidades corporativas como gubernamentales.

Métodos de infección y técnicas utilizadas

A grandes rasgos, la cadena de infección inicia con la apertura de un archivo de acceso directo malicioso que descarga un archivo HTA. Este archivo ejecuta un script de PowerShell que descarga y ejecuta uno de los malwares mencionados. Utilizan técnicas avanzadas para evadir detecciones, como modificar las claves del registro y usar binarios del sistema para ejecutar comandos sin alertar al usuario.

Mientras que el paso a paso se puede desglosar de la siguiente manera:

- Inicio de la infección:

- La víctima recibe un enlace malicioso, generalmente a través de un correo electrónico de phishing o visitando un sitio web comprometido que utiliza la técnica de drive-by download. Este enlace descarga un archivo comprimido (ZIP), que contiene un archivo de acceso directo (LNK).

- Ejecución del archivo LNK:

- Cuando la víctima descomprime y ejecuta el archivo LNK, se activa un comando de PowerShell embebido. Este comando está diseñado para evitar la detección y ejecutar la siguiente etapa del ataque.

- Descarga del archivo HTA:

- El comando de PowerShell ejecuta una solicitud a un dominio CDN controlado por el atacante para descargar un archivo de aplicación HTML (HTA) malicioso.

- Ejecución del archivo HTA:

- Una vez descargado, el archivo HTA se ejecuta en la máquina de la víctima. Este archivo está altamente ofuscado y contiene JavaScript que, al ejecutarse, decodifica y corre un script de PowerShell.

- De Ofuscación y ejecución del PowerShell Loader:

- El script de PowerShell decodificado tiene la tarea de descifrar y ejecutar otro script de PowerShell (el PowerShell Loader) que se encuentra en la memoria de la víctima.

- Bypass de UAC y antivirus:

- El PowerShell Loader ejecuta varias funciones para evadir la detección. Una de estas implica escribir un script de lote en la carpeta temporal que, cuando se ejecuta, agrega una carpeta a la lista de exclusiones de Windows Defender. También usa una técnica denominada FodHelper para bypass de los controles de acceso de usuario (UAC) sin alertar al usuario. Esta técnica también ha sido utilizada por actores de amenazas vietnamitas vinculados a otro ladrón conocido como NodeStealer que es capaz de robar datos de la cuenta de Facebook.

- Fodhelper es una característica de Windows, un binario auxiliar bajo demanda que se ejecuta de forma predeterminada con alta integridad. Normalmente, cuando se ejecuta FodHelper, comprueba la presencia de las claves de registro, si las claves de registro tienen comandos asignados, FodHelper las ejecutará en un contexto elevado sin avisar al usuario.

- Descarga de la carga útil (payload):

- El script de PowerShell Loader luego descarga el payload final (Cryptbot, LummaC2 o Rhadamanthys) y lo guarda en la máquina de la víctima, por ejemplo en la carpeta "C : \ ProgramData".

- Ejecución del payload:

- El payload se ejecuta finalmente en la máquina de la víctima, iniciando el proceso de robo de información. Esto puede incluir la extracción de credenciales de inicio de sesión, información de tarjetas de crédito, datos de billeteras de criptomonedas y otros datos sensibles.

- Exfiltración de datos:

- Una vez que se ha obtenido la información deseada, el malware intenta comunicarse con un servidor de comando y control (C2) para enviar los datos robados.

Cada uno de estos pasos está diseñado para ser discreto y evadir las medidas de seguridad estándar. La sofisticación y la ofuscación avanzadas hacen que la detección y mitigación sean especialmente desafiantes.

Imagen 2: Cadena de ejecución CoralRider

En cuanto a los archivos HTA utilizados por los actores de amenaza, resultan en un elemento crítico para la infección de equipos, ya que este tipo de archivos son potentes y flexibles, pero debido a su capacidad de ejecutarse con privilegios elevados, pueden ser peligrosos si se originan de una fuente no confiable. Por esta razón, se debe proceder con cautela al abrir archivos HTA desconocidos o recibidos de forma inesperada.

Entre las características principales de archivos HTA que son aprovechadas por actores maliciosos para ejecutar códigos malicioso, se destaca lo siguiente:

- Privilegios Elevados:

- Estos archivos se ejecutan con mayores privilegios en comparación con los scripts tradicionales en navegadores, lo que permite a los actores de amenazas realizar acciones más intrusivas en un sistema.

- Evasión de Seguridad del Navegador:

- Al no estar sujetos a las restricciones de seguridad de los navegadores web, los archivos en comento pueden realizar operaciones que serían bloqueadas en el contexto del navegador.

- Interacción con el Sistema de Archivos:

- Los archivos pueden leer, escribir y modificar archivos en el sistema, proporcionando un método para que los actores maliciosos manipulen datos o instalen software dañino.

- Funcionalidad de Windows por Defecto:

- Estos archivos se ejecutan a través de mshta[.]exe, un ejecutable estándar en Windows, evitando así la necesidad de descargar o ejecutar software adicional que podría ser detectado por soluciones de seguridad.

Infostealers desplegados en la intrusión.

Cryptbot

Es un infostealer diseñado para sistemas Windows y se detectó por primera vez en el ambiente cibernético en 2019. Este malware está enfocado en la sustracción de información sensible, como:

- Credenciales almacenadas en navegadores.

- Carteras de criptomonedas.

- Cookies del navegador.

- Información de tarjetas de crédito.

- Capturas de pantalla del sistema infectado.

La variante de Cryptbot parece estar actualizada con nuevas funcionalidades y técnicas para evadir el análisis de malware, incluso estando empaquetada con técnicas de protección como VMProtect. Cryptbot es conocido por buscar y extraer información de diferentes versiones de aplicaciones, adaptándose a las bases de datos y extensiones de archivo de las mismas.

LummaC2

Es un infostealer reconocido por sus capacidades para recopilar información de las máquinas infectadas. Ha estado disponible en el mercado negro durante años, según informes de seguridad. Sus características incluyen:

- Robo de datos del sistema y del navegador.

- Capacidad para modificar su código y así evadir la detección (ofuscación con algoritmos personalizados).

- Mensajes de alerta firmados con la misma "firma" durante la ejecución para indicar su presencia.

- Utilización de varios dominios de comando y control (C2) cifrados para la comunicación con el servidor y la exfiltración de datos.

La nueva variante de LummaC2 también apunta a robar credenciales de Discord, además de la funcionalidad básica de robo de información.

Rhadamanthys

Es un infostealer que se anunció por primera vez en foros clandestinos en septiembre de 2022. Este malware ha ido evolucionando y se ha lanzado una nueva versión en febrero de 2024, aunque la variante mencionada en la campaña sigue siendo la v0.5.0. Sus capacidades incluyen:

- Uso de un archivo ejecutable de Python como cargador para ejecutar el malware en la memoria.

- Posibilidad de realizar inyecciones de proceso y ejecutar shellcode.

- Proceso de inyección en listas de procesos predefinidos para evadir detección.

Rhadamanthys, al igual que los otros infostealers, busca robar información sensible y enviarla a los operadores del malware.

Apreciación

La campaña descrita no solo destaca la continua evolución de las técnicas utilizadas por los actores de amenazas como el uso de la técnica “FodHelper” para bypasear los controles de acceso de usuario (UAC) y el uso del identificador programático (ProgID) para evitar la detección de Windows Defender, sino también la necesidad de una vigilancia constante, y mantener un enfoque proactivo en la ciberseguridad dentro de las organizaciones para mitigar estas amenazas sofisticadas, por lo que, es crucial educar a los usuarios sobre los peligros de ejecutar archivos desconocidos, en especial aquellos recibidos por correo electrónico el cual es el vector de entrada para lograr la infección de esta campaña y es uno de los principales mecanismos de distribución de este tipo de malware.

Se recomienda fortalecer las medidas de seguridad mediante tecnologías que detecten comportamientos anómalos y estrategias avanzadas, además de configurar correctamente las soluciones de seguridad perimetral y de endpoint para bloquear conexiones maliciosas y evitar posibles posibles amenazas.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- No abrir archivos de Microsoft Office que contengan MACROS hasta obtener confirmación del remitente y verificar que el envío sea bajo estrictas políticas de seguridad como por ejemplo: archivo cifrado, contraseña enviada por otro medio, contacto directo con el remitente.

- Utilizar el principio de menor privilegio, que trata de dividir el uso del sistema en dos cuentas, una estándar para uso diario que incluya las mínimas funciones posibles y otra cuenta de administrador que permita acceder al núcleo de su dispositivo.

- Tener atención y evitar extensiones como “exe”, “vbs” y “scr”. Es necesario vigilar este tipo de archivos, ya que podrían ser peligrosos. Un atacante podría utilizar diversas extensiones para enmascarar archivos maliciosos como un vídeo, foto, o un documento como: (reporte-clientes.doc.scr).

- Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño. Revisa el contenido con detención, y desconfía de correos con imperfecciones.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, límite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos

Tags: #Malware #CoralRider #Infostealer #Rhadamanthys #LummaC2 #Cryptbot

| https://blog.talosintelligence.com/suspect... |

- Indicadores de compromiso

-