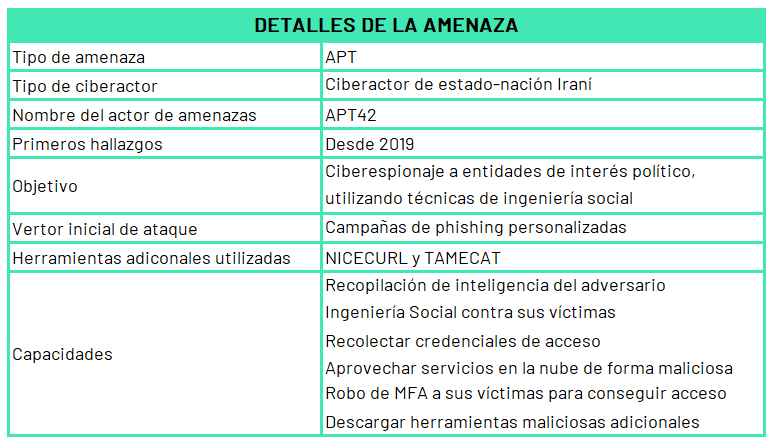

APT42, el grupo de ciberespionaje Iraní que amenaza a ONG y Gobiernos

07 Mayo 2024Amenaza

APT42 es un grupo de ciberespionaje patrocinado por el Estado iraní que lleva a cabo ataques cibernéticos dirigidos a ONG, organizaciones de medios, académicos, servicios legales y activistas, tanto en Occidente como en Medio Oriente. Este actor utiliza sofisticados esquemas de ingeniería social para obtener acceso a las redes de las víctimas, incluyendo entornos en la nube.

Este grupo de ciberactores, emplea técnicas de suplantación, haciéndose pasar por periodistas u organizadores de eventos para ganarse la confianza de sus objetivos y obtener credenciales mediante invitaciones a conferencias o documentos aparentemente legítimos. Una vez dentro de los sistemas, el actor de amenazas puede exfiltrar datos sensibles y utilizar herramientas de código abierto para evitar la detección. Entre las herramientas utilizadas se han detectado el uso de puertas traseras (backdoors) personalizadas como: NICECURL y TAMECAT, para ampliar su acceso y controlar dispositivos comprometidos, facilitando así la implementación de malware adicional.

Métodos de ataque utilizados

Método 1

Desde el 2021 hasta la actualidad este grupo de ciberactores ha tenido como objetivo conseguir credenciales de periodistas, investigadores y entidades geopolíticas en sectores de interés para Irán. Esto lo han hecho haciéndose pasar por medios de comunicación oficial como The Washington Post, The Economist, entre otros. Para ello no han comprometido estos prestigiosos medios de comunicación, sino que han incurrido en errores tipográficos para hacerlos parecidos a los legítimos y las víctimas no detecten esos errores. Por ejemplo en la siguiente imagen la periodista de Jerusalem Post advierte sobre correos electrónicos con Phishing enviados en su nombre.

Ilustración 1: Publicación en “X” de una periodista informando que su nombre está siendo usado en campañas de phishing

Fuente: Blog Threat Intelligence de Google

Método 2

Desde el 2019 hasta la actualidad, han utilizado técnicas para hacerse pasar como sitios legítimos, pero usando TLD distintos como [.]top, [.]online, [.]site, [.]live para engañar a las potenciales víctimas y usando guiones entre palabras para parecerse a los sitios web originales. En marzo de 2023 se detectó el intento de redirigir a un sitio malicioso haciéndose pasar por una página de inicio de sesión de Gmail falsa, este ataque iba dirigido contra un periodista independiente, lo que demuestra un alto nivel de reconocimiento y adaptabilidad contra sus objetivos.

Ilustración 2: Página de inicio de sesión desplegada por APT42

Fuente: Blog Threat Intelligence de Google

También en marzo de 2023, fue detectado otro intento de robo de credenciales mediante el envío de una invitación falsa de Google Meet, enviada supuestamente por Mona Louri, una cuenta falsa o suplantada que suponía ser una activista e investigadora de derechos humanos. La página falsa estaba creada en Google Sites para mejorar su legitimidad y pasar desapercibido, pero en el contenido HTML dirigía a un sitio falso controlado por el atacante donde solicitaba las credenciales de acceso de Google.

Ilustración 3: Señuelo en invitación de Google Meet

Fuente: Blog Threat Intelligence de Google

Recientemente en marzo del 2024 y utilizando las noticias actuales del conflicto bélico entre Israel y Hamas, APT42 también utilizó un documento alojado en Dropbox como señuelo llamado: “Los Secretos de los Túneles de Gaza” titulado en dos idiomas hebreo e inglés. Para descargar este documento deben loguearse con sus credenciales de Google, las cuales eran sustraídas.

Ilustración 4: Documento señuelo alojado en Dropbox

Fuente: Blog Threat Intelligence de Google

Método 3

Desde el 2022 hasta la actualidad han utilizado servicios de acortamiento de URL de Bitly y nombres de ONG para ocultar sus actividades maliciosas, todas enfocadas en ingeniería social y engañar a personas y entidades afiliadas con temas académicos, de asuntos exteriores y de defensa de EE.UU e Israel.

Los ataques se realizan mediante campañas de phishing adjuntando supuestas invitaciones o documentos legítimos alojados en infraestructuras de la nube, al acceder a estos recursos se le solicitaba a la víctima ingresar sus credenciales, las cuales eran redirigidas a los atacantes, mediante el uso de enlaces manipulados.

Modus Operandi APT42

APT42, emplea un conjunto diversificado de técnicas para comprometer entornos en la nube y extraer datos sensibles. Aquí está el resumen de las principales técnicas utilizadas:

Ingeniería social y suplantación de identidad: El actor utiliza esquemas de ingeniería social, haciéndose pasar por ONG, periodistas o personal de alto rango en organizaciones legítimas para generar confianza y obtener credenciales. APT42 mantiene correspondencia continua con sus víctimas, a veces durante semanas, para obtener acceso inicial a sus redes.

Recopilación de credenciales y elusión de MFA: APT42 utiliza sitios web clonados y notificaciones push engañosas para capturar tokens MFA y credenciales de inicio de sesión. También aprovechan la función de contraseña de la aplicación en Microsoft para evitar reautenticaciones. En algunos casos, crean sitios de phishing para obtener datos de autenticación.

Exfiltración de datos de entornos en la nube: El actor de amenazas compromete entornos como Microsoft 365 y exfiltra documentos y correos electrónicos. Utilizan el cliente de correo electrónico Thunderbird para acceder a las cuentas y exploración de redes y directorios para identificar y extraer datos sensibles.

Uso de herramientas y características integradas: APT42 se apoya en funciones de Microsoft 365 y herramientas de código abierto para minimizar la detección. Además, utiliza cmdlets de PowerShell para reconocimiento y comandos nativos de Windows para realizar acciones en los sistemas comprometidos.

Evasión de defensas: Para reducir su huella de intrusión, APT42 borra historiales de navegadores, usa infraestructura anónima como nodos de ExpressVPN, servidores VPS efímeros y dominios alojados en Cloudflare. También intenta exfiltrar archivos a cuentas de OneDrive usando correos electrónicos falsos.

Búsqueda de datos estratégicos para Irán: El actor busca documentos relacionados con Irán, asuntos exteriores y otros temas de interés estratégico para la República Islámica. Esto incluye archivos de organizaciones legales, ONG y sectores de medios en Estados Unidos y el Reino Unido.

Ilustración 5: Flujo de ataque operaciones en la nube

Fuente: Blog Threat Intelligence de Google

Backdoor utilizadas por APT42

NICECURL es una puerta trasera escrita en VBScript utilizada por actores de ciberespionaje para mantener acceso no autorizado a sistemas comprometidos. Esta puerta trasera puede descargar módulos adicionales para ejecutar, lo que le permite ampliar su funcionalidad según las necesidades del atacante. Una de sus características principales es la capacidad de proporcionar una interfaz para la ejecución de comandos arbitrarios, lo que le permite al atacante realizar diversas acciones en el sistema comprometido.

TAMECAT es una herramienta maliciosa utilizada por APT42, diseñada para mantener un punto de apoyo en un sistema comprometido y ejecutar código arbitrario de PowerShell o C#. Descubierta por Mandiant en marzo de 2024, esta herramienta se implementa a través de documentos macro maliciosos y se comunica con un nodo de comando y control (C2) utilizando HTTP. Los datos enviados desde el C2 hacia TAMECAT están codificados en Base64.

Apreciación

APT42 es un actor de ciberespionaje patrocinado por el Estado Iraní conocido por su sofisticada combinación de ingeniería social y habilidades técnicas para acceder y comprometer sistemas de información sensibles. A partir de los descubrimientos recientes, esta APT42 es particularmente preocupante debido a sus objetivos diversificados, que incluyen ONG, gobiernos, organizaciones intergubernamentales y otras entidades relacionadas con temas de interés estratégico para Irán.

Lo que distingue a APT42 es su habilidad para generar confianza a través de correspondencia continua y suplantación de identidad, como hacerse pasar por figuras conocidas o instituciones respetadas. Utilizan estas tácticas para obtener acceso inicial a redes y recopilar credenciales, lo que puede llevar a un compromiso profundo de los sistemas, incluidos entornos en la nube como Microsoft 365. APT42 ha demostrado que puede eludir mecanismos de autenticación multifactor y usar herramientas integradas para reducir su huella y evadir la detección.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- No abrir archivos de Microsoft Office que contengan MACROS hasta obtener confirmación del remitente y verificar que el envío sea bajo estrictas políticas de seguridad como por ejemplo: archivo cifrado, contraseña enviada por otro medio, contacto directo con el remitente.

- Utilizar el principio de menor privilegio, que trata de dividir el uso del sistema en dos cuentas, una estándar para uso diario que incluya las mínimas funciones posibles y otra cuenta de administrador que permita acceder al núcleo de su dispositivo.

- Tener atención y evitar extensiones como “exe”, “vbs” y “scr”. Es necesario vigilar este tipo de archivos, ya que podrían ser peligrosos. Un atacante podría utilizar diversas extensiones para enmascarar archivos maliciosos como un vídeo, foto, o un documento como: (reporte-clientes.doc.scr).

- Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño. Revisa el contenido con detención, y desconfía de correos con imperfecciones.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, límite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

Tags: #Malware #APT42 #Cloud #NICECURL #TAMECAT

- Indicadores de compromiso

-