BlackByte utiliza nueva herramienta de robo de datos para doble extorsión

21 Octubre 2022Amenaza

Un afiliado de BlackByte ransomware está utilizando una nueva herramienta de robo de datos personalizada llamada 'ExByte' para robar datos de dispositivos Windows comprometidos rápidamente.

Se cree que la filtración de datos es una de las funciones más importantes en los ataques de doble extorsión, y según BleepingComputer las empresas suelen pagar demandas de rescate para evitar la fuga de datos que para recibir un descifrador.

Debido a esto, las operaciones de ransomware, incluidas ALPHV y LockBit , trabajan constantemente para mejorar sus herramientas de robo de datos. Al mismo tiempo, otros actores de amenazas, como Karakurt , ni siquiera se molestan en cifrar las copias locales, centrándose únicamente en la exfiltración de datos.

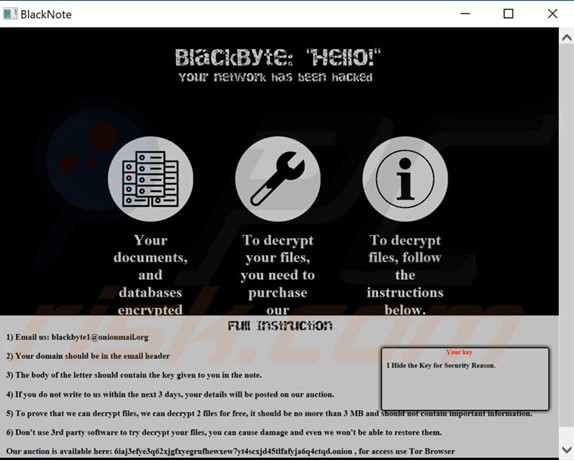

BlackByte es un ransomware cuyas primeras publicaciones en el sitio de extorsión del grupo datan del mes de septiembre de 2021. Como parte de su funcionalidad modifica los nombres originales de los archivos bloqueados agregando ‘. blackbyte' como una nueva extensión.

Blackbyte deja una nota de rescate con instrucciones contenidas dentro de un archivo llamado 'BlackByte_restoremyfiles.hta'.

Si bien los operadores de BlackByte usan su pieza de ransomware en ataques para su propio beneficio, también ejecutan un modelo de ransomware como servicio (RaaS) para sus afiliados.

Analistas de Symantec informan que los ataques BlackByte recientes se basan en la explotación de los conjuntos de fallas ProxyShell y ProxyLogon del año pasado en los servidores de Microsoft Exchange.

Cabe destacar que Blackbite se encuentra presente sudamericano sumando 2 víctimas en lo que va de este 2022, donde se vieron afectados la Contraloría General de la República Peruana y el Instituto Nacional de Vigilancia de Medicamentos y Alimentos de Colombia (INVIMA).

Características de Blackbyte

- Las versiones iniciales usaban claves simétricas. La variante anterior de BlackByte usaba la misma clave en cada campaña para cifrar archivos. También utilizó AES, un algoritmo de clave simétrica. Esto permitió a los investigadores crear un descifrador para ayudar a las víctimas de BlackByte, lo que obligó al grupo a cambiar su método de cifrado en variantes más nuevas.

- Tiene múltiples variantes. La primera versión conocida de BlackByte fue escrita en C#. Luego, los operadores lanzaron dos variantes basadas en Go. La variante Go más reciente se introdujo alrededor de febrero de 2022 y presentaba modificaciones, particularmente en su algoritmo de cifrado.

- Archiva archivos usando WinRAR. En las campañas de BlackByte, la filtración de datos se realiza antes de que se implemente el ransomware. Esto se debe a que el ransomware BlackByte no puede filtrar datos, sino que archiva los archivos con WinRAR y luego carga el archivo en los sitios para compartir.

- Utiliza herramientas legítimas troyanizadas . Al igual que la mayoría de las variantes modernas de ransomware, BlackByte utiliza binarios de living-off-the-land. Por ejemplo, utiliza la herramienta remota AnyDesk para obtener un mayor control sobre un sistema y para el movimiento lateral.

- Involucra correos electrónicos de phishing o una vulnerabilidad ProxyShell conocida para el acceso inicial. Se sabe que BlackByte usa correos electrónicos de phishing o explota la vulnerabilidad ProxyShell sin parches en los servidores de Microsoft Exchange para obtener acceso inicial a un sistema.

Herramienta de exfiltración de datos ExByte

Exbyte fue descubierto por investigadores de seguridad de Symantec, quienes dicen que los actores de amenazas usan la herramienta de exfiltración basada en Go para cargar archivos robados directamente al servicio de almacenamiento en la nube de Mega.

Tras la ejecución, la herramienta realiza comprobaciones anti análisis para determinar si se está ejecutando en un entorno de espacio aislado y comprueba si hay depuradores y procesos antivirus.

Los procesos de verificación de Exbyte son:

- MegaDumper 1.0 por CodeCracker / SnD

- Importar reconstructor

- x64dbg

- x32dbg

- OLLYDBG

- WinDbg

- El desensamblador interactivo

- Depurador de inmunidad – [CPU]

Además, el malware comprueba la presencia de los siguientes archivos DLL:

- avghooka[.]dll

- avghookx[.]dll

- sxin[.]dll

- sf2[.]dll

- sbiedll[.]dll

- snxhk[.]dll

- cmdvrt32[.]dll

- cmdvrt64[.]dll

- wpespy[.]dll

- vmcheck[.]dll

- pstorec[.]dll

- dir_watch[.]dll

- api_log[.]dll

- dbghelp[.]dll

El binario del ransomware BlackByte también implementa estas mismas pruebas, pero la herramienta de filtración debe ejecutarlas de forma independiente, ya que la filtración de datos tiene lugar antes del cifrado de archivos.

Si las pruebas están limpias, Exbyte enumera todos los archivos de documentos en el sistema violado y los carga en una carpeta recién creada en Mega usando credenciales de cuenta codificadas.

"A continuación, Exbyte enumera todos los archivos de documentos en la computadora infectada, como archivos .txt, .doc y .pdf, y guarda la ruta completa y el nombre del archivo en % APPDATA % \ dummy".

"Los archivos enumerados luego se cargan en una carpeta que crea el malware en Mega. Las credenciales para la cuenta Mega utilizada están codificadas en Exbyte".

Apreciación

Observando este nuevo comportamiento de Blackbyte, es muy probable que otras bandas de ransomware sigan este camino de la exfiltración de datos, esto dado al rédito financiero que les genera al obtener más pagos para evitar fugas de datos que por un descifrador de archivo.

Probablemente, al ser ataques de ransomware explotando vulnerabilidades conocidas, es imperante que los sistemas se encuentren actualizados (como se menciona en las recomendaciones más adelante), además de implementar un constante monitoreo sobre actividad inusual en las redes, recepción de correos electrónicos sospechosos o escaneos sobre su red corporativa.

De acuerdo con lo expuesto anteriormente, un ataque de Ransomware que haya tenido la capacidad de comprometer parte o la totalidad de una infraestructura tecnológica al punto de exponer datos sensibles es sumamente perjudicial tanto para la imagen y reputación como para la operación ya sea en cualquiera de los tres pilares de la triada de la seguridad de información (Confidencialidad- Integridad – Disponibilidad)

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, limite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

Tags: #Ransomware #Blackbyte #Exbyte #Exfiltración

- Indicadores de compromiso

-