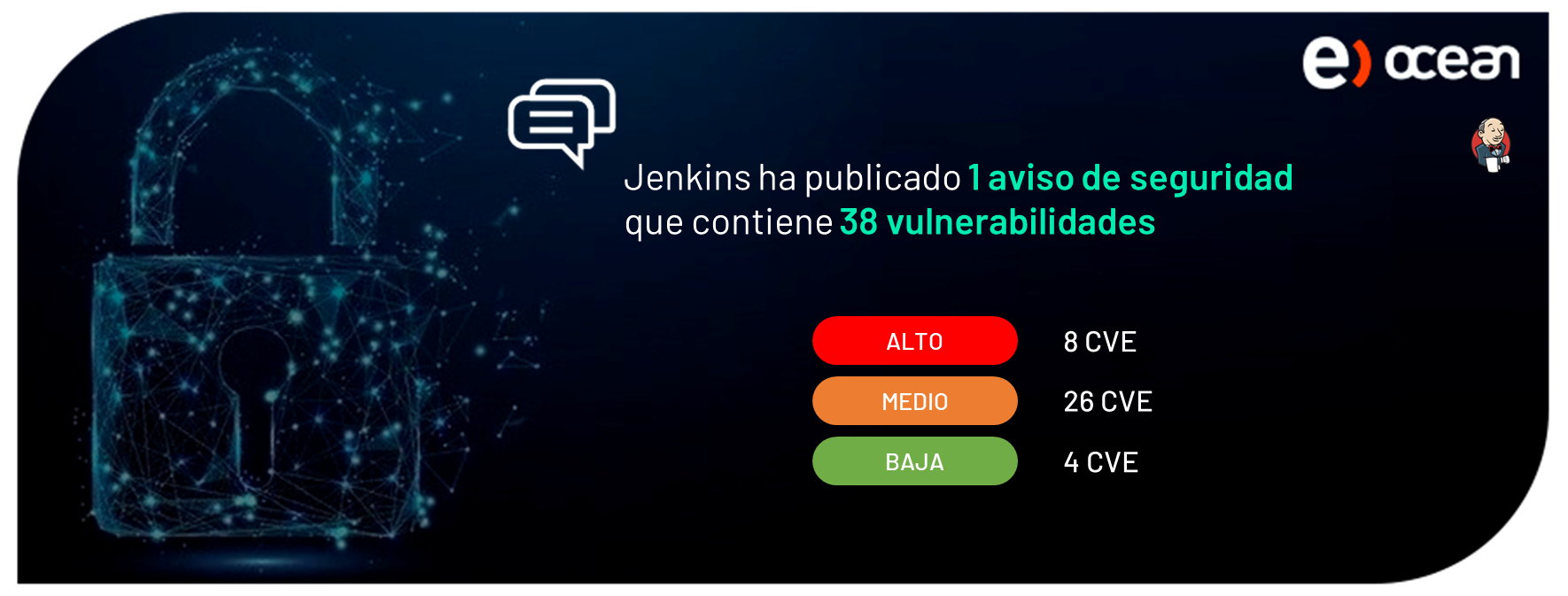

Jenkins publica su primer aviso de seguridad de 2023 con múltiples vulnerabilidades

25 Enero 2023Amenaza

El servidor Jenkins, publicó un aviso de seguridad que contiene 38 vulnerabilidades que se clasifican en 8 de severidad Alta , 26 de severidad Media y 4 de severidad Baja.

CVE-2023-24422 [CVSSv3: 8.8]

Vulnerabilidad de omisión de sandbox en el complemento de seguridad de script

El complemento de seguridad de secuencias de comandos proporciona una función de espacio aislado que permite a los usuarios con pocos privilegios definir secuencias de comandos, incluidas las Pipelines, que generalmente son seguras de ejecutar. Las llamadas al código definido dentro de un script de espacio aislado se interceptan y se verifican varias listas de permitidos para determinar si se debe permitir la llamada.

Esta vulnerabilidad permite a los atacantes con permiso para definir y ejecutar scripts de espacio aislado, incluidos Pipelines, para eludir la protección del espacio aislado y ejecutar código arbitrario en el contexto de la JVM del controlador Jenkins.

CVE-2023-24426 [CVSSv3: 8.8]

Vulnerabilidad de corrección de sesión en el complemento de Azure AD

El complemento de autenticación OpenId Connect 2.4 y versiones anteriores no invalida la sesión existente al iniciar sesión. Esto permite a los atacantes utilizar técnicas de ingeniería social para obtener acceso de administrador a Jenkins.

CVE-2023-24426 [CVSSv3: 8.0]

Vulnerabilidad XSS almacenada en Custom Build Properties Plugin

El complemento de Azure AD 303.va_91ef20ee49f y versiones anteriores no invalida la sesión existente al iniciar sesión. Esto permite a los atacantes utilizar técnicas de ingeniería social para obtener acceso de administrador a Jenkins.

CVE-2023-24427 [CVSSv3: 8.8]

Vulnerabilidad de corrección de sesión en Bitbucket OAuth Plugin

Bitbucket OAuth Plugin 0.12 y anteriores no invalidan la sesión existente al iniciar sesión. Esto permite a los atacantes utilizar técnicas de ingeniería social para obtener acceso de administrador a Jenkins.

CVE-2023-24427 [CVSSv3: 7.1]

Agent-to-controller security bypass in Semantic Versioning Plugin

Semantic Versioning Plugin define un mensaje de controller/agent que procesa un archivo determinado como XML y su analizador XML no está configurado para evitar ataques de entidad externa XML (XXE).

- Nota: Esta vulnerabilidad solo se puede explotar en Jenkins 2.318 y versiones anteriores, LTS 2.303.2 y versiones anteriores. Consulte la guía de actualización de LTS .

CVE-2023-24456 [CVSSv3: 8.8]

Vulnerabilidad de corrección de sesión en el complemento de autenticación Keycloak

El complemento de autenticación Keycloak 2.3.0 y versiones anteriores no invalida la sesión existente al iniciar sesión. Esto permite a los atacantes utilizar técnicas de ingeniería social para obtener acceso de administrador a Jenkins.

CVE-2023-24443 [CVSSv3: 7.1]

Vulnerabilidad XXE en el complemento de soporte TestComplete

TestComplete support Plugin 2.8.1 y versiones anteriores no configuran su analizador XML para evitar ataques de entidad externa XML (XXE).

Esto permite a los atacantes controlar el archivo de entrada del archivo zip para el paso de compilación 'TestComplete Test' para que Jenkins analice un archivo manipulado que usa entidades externas para la extracción de secretos del controlador Jenkins o la falsificación de solicitudes del lado del servidor.

CVE-2023-24444 [CVSSv3: 8.8]

Vulnerabilidad de corrección de sesión en OpenID Plugin

OpenID Plugin 2.4 y versiones anteriores no invalidan la sesión existente al iniciar sesión. Esto permite a los atacantes utilizar técnicas de ingeniería social para obtener acceso de administrador a Jenkins.

CVE-2023-24423 [CVSSv3: 4.3]

Vulnerabilidad CSRF en el complemento Gerrit Trigger

CVE-2023-24425 [CVSSv3: 4.3]

Exposición de las credenciales de Kubernetes en el ámbito del sistema en el complemento Kubernetes Credentials Provider Plugin

CVE-2023-24428 [CVSSv3: 4.6]

Vulnerabilidad CSRF en Bitbucket OAuth Plugin

CVE-2023-24430 [CVSSv3: 5.4]

Vulnerabilidad XXE en agentes Semantic Versioning Plugin

CVE-2023-24431 [CVSSv3: 4.3]

Vulnerabilidad de verificaciones de permisos faltantes en Orka by MacStadium Plugin permiten enumerar ID de credenciales

CVE-2023-24432, CVE-2023-24433 [CVSSv3: 5.4]

Vulnerabilidad CSRF y las verificaciones de permisos faltantes en Orka por MacStadium Plugin permiten capturar credenciales

CVE-2023-24436 [CVSSv3: 4.3]

Verificación de permisos faltantes en GitHub Pull Request Builder Plugin permite enumerar ID de credenciales

CVE-2023-24434, CVE-2023-24435 [CVSSv3: 5.4]

Vulnerabilidad CSRF y verificaciones de permisos faltantes en el complemento GitHub Pull Request Builder

CVE-2023-24437, CVE-2023-24438 [CVSSv3: 4.2]

Vulnerabilidad CSRF y verificaciones de permisos faltantes en JIRA Pipeline Steps Plugin

CVE-2023-24441 [CVSSv3: 5.4]

Vulnerabilidad XXE en agentes en MSTest Plugin

CVE-2023-24457 [CVSSv3: 4.6]

Vulnerabilidad CSRF en el complemento de autenticación Keycloak

CVE-2023-24445 [CVSSv3: 5.4]

Vulnerabilidad de redirección abierta en el complemento OpenID

CVE-2023-24446 [CVSSv3:4.6]

Vulnerabilidad CSRF en el complemento OpenID

CVE-2023-24447 , CVE-2023-24448 [CVSSv3: 4.3]

Vulnerabilidad CSRF y verificación de permisos faltantes en RabbitMQ Consumer Plugin

CVE-2023-24449 [CVSSv3: 4.3]

Vulnerabilidad de ruta transversal en PWauth Security Realm Plugin

CVE-2023-24450 [CVSSv3: 4.3]

Contraseñas almacenadas en texto sin formato por el complemento view-cloner

CVE-2023-24451 [CVSSv3: 4.3]

Las verificaciones de permisos faltantes en Cisco Spark Notifier Plugin permiten enumerar ID de credenciales

CVE-2023-24458, CVE-2023-24459 [CVSSv3: 4.3]

Vulnerabilidad CSRF y verificación de permisos faltantes en el complemento BearyChat

CVE-2023-24452, CVE-2023-24453 [CVSSv3: 4.3]

Vulnerabilidad CSRF y verificación de permisos faltantes en TestQuality Updater Plugin

CVE-2023-24455 [CVSSv3: 4.3]

Vulnerabilidad de cruce de ruta en el complemento visualexpert

CVE-2023-24439, CVE-2023-24440 [CVSSv3: 3.3]

Claves almacenadas en texto sin formato por JIRA Pipeline Steps Plugin

CVE-2023-24442 [CVSSv3: 3.3]

Credenciales almacenadas en texto sin formato por GitHub Pull Request Coverage Status Plugin

CVE-2023-24454 [CVSSv3: 3.3]

Contraseña almacenada en texto sin formato por TestQuality Updater Plugin

|

ENTEL Weekly Threat Intelligence Brief del 16 al 22 de enero de 2023 |

Jenkins publica nuevo aviso de seguridad con múltiples vulnerabilidades |

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.

El listado de las CVE se adjunta a continuación:

CVE-2023-24422

CVE-2023-24423

CVE-2023-24424

CVE-2023-24425

CVE-2023-24426

CVE-2023-24427

CVE-2023-24428

CVE-2023-24429

CVE-2023-24430

CVE-2023-24431

CVE-2023-24432

CVE-2023-24433

CVE-2023-24436

CVE-2023-24434

CVE-2023-24435

CVE-2023-24437

CVE-2023-24438

CVE-2023-24439

CVE-2023-24440

CVE-2023-24441

CVE-2023-24442

CVE-2023-24456

CVE-2023-24457

CVE-2023-24443

CVE-2023-24444

CVE-2023-24445

CVE-2023-24446

CVE-2023-24447

CVE-2023-24448

CVE-2023-24449

CVE-2023-24450

CVE-2023-24451

CVE-2023-24458

CVE-2023-24459

CVE-2023-24452

CVE-2023-24453

CVE-2023-24454

CVE-2023-24455

Tags: #Jenkins #Vulnerabilidad #Parche #Security Advisories

| https://www.jenkins.io/security/advisory/2... |

- Productos Afectados

-

Producto Versión Azure AD Plugin Anteriores a 306.va_7083923fd50

Bitbucket OAuth Plugin Anteriores a 0.13

Gerrit Trigger Plugin Anteriores a 2.38.1

Kubernetes Credentials Provider Plugin Anteriores a 1.209.v862c6e5fb_1ef

OpenId Connect Authentication Plugin Anteriores a 2.5

Orka by MacStadium Plugin Anteriores a 1.32

Script Security Plugin Anteriores a 1229.v4880b_b_e905a_6

Semantic Versioning Plugin Anteriores a 1.15