Ciberactores utilizan TrickGate para implementar Emotet, REvil y otros malwares

31 Enero 2023Amenaza

Recientemente ciberactores han utilizado un servicio de software en vivo malicioso llamado TrickGate para eludir el software de protección de detección y respuesta de punto final (EDR) durante más de seis años.

Los hallazgos provienen de Check Point Research (CPR), quien compartió su investigación, estos indican que varios actores de amenazas de grupos como Emotet, REvil, Maze y más explotaron el servicio para implementar malware.

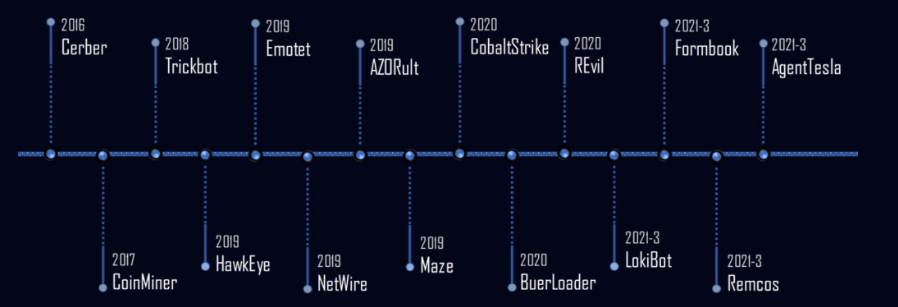

CPR estimó que, durante los últimos dos años, los actores de amenazas realizaron entre 40 y 650 ataques por semana usando TrickGate. Las víctimas se ubicaron principalmente en el sector manufacturero, pero también en empresas de educación, salud, finanzas y negocios.

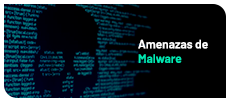

Imagen 1 - TrickGate línea de tiempo

https://research.checkpoint.com/2023/following-the-scent-of-trickgate-6-year-old-packer-used-to-deploy-the-most-wanted-malware/

TrickGate

TrickGate es un Packer-as-a-Service fuerte y resistente, que ha logrado mantenerse bajo el radar de seguridad cibernética durante muchos años y mejorar continuamente de diferentes maneras.

El packer, también conocido como "Crypter" y "FUD" en los foros de piratería, dificulta que los programas antivirus detecten el código malicioso. Mediante el uso de un “packer”, los actores malintencionados pueden propagar su malware más fácilmente y con menos repercusiones. Una de las principales características de un Packer-as-a-Service comercial es que no importa cuál sea la carga útil (payload), lo que significa que puede usarse para empaquetar muchas muestras maliciosas diferentes.

Otra característica importante del packer es que es transformador: la envoltura del packer se cambia regularmente, lo que permite que permanezca invisible para los productos de seguridad.

A TrickGate se le han dado muchos nombres en función de sus variados atributos. Sus nombres incluyen " TrickGate ", " Emotet's packer ", " new loader ", " Loncom ", " NSIS-based crypter " y más.

Muchos grupos APT´s y actores de amenazas usan TrickGate regularmente para ocultar su código malicioso, esto para evitar que los productos de seguridad los detecten. TrickGate ha participado en el encapsulado de algunas de las familias de malware de mayor distribución más conocidas, como Cerber, Trickbot, Maze, Emotet, REvil, CoinMiner, Cobalt Strike, DarkVNC, BuerLoader, HawkEye, NetWire, AZORult, Formbook, Remcos, Lokibot , AgentTesla, entre otros.

Los ataques se distribuyen por todo el mundo, con una mayor concentración en Taiwán y Turquía. La familia de malware más popular utilizada en los últimos 2 meses es Formbook con el 42% de la distribución total rastreada.

Imagen 2 - Estadísticas Trickgate oct-nov 2022

https://research.checkpoint.com/2023/following-the-scent-of-trickgate-6-year-old-packer-used-to-deploy-the-most-wanted-malware/

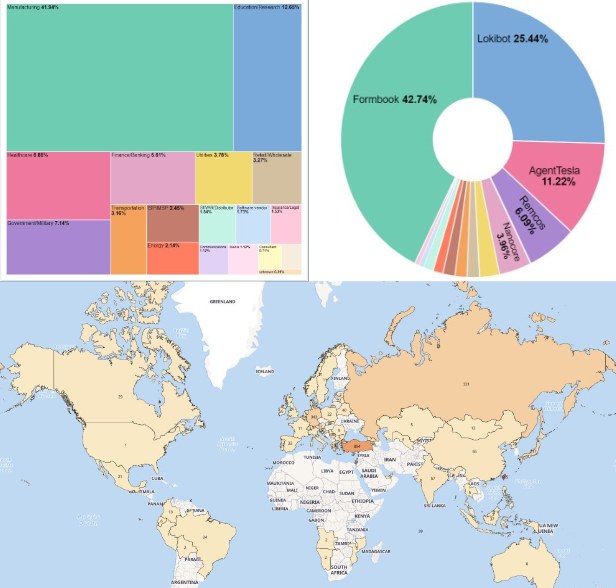

Flujo de ataque

El acceso inicial que realizan los usuarios del packer puede variar significativamente. Se supervisaron las muestras empaquetadas que se propagan principalmente a través de correos electrónicos de phishing con archivos adjuntos maliciosos, pero también a través de enlaces maliciosos.

- La primera etapa viene principalmente en forma de un ejecutable archivado, pero monitoreamos muchos tipos de archivos y permutaciones de entrega que conducen al mismo código de shell.

- La segunda etapa es el cargador (loader) de shellcode que es responsable de descifrar y ejecutar el shellcode.

- El shellcode es el núcleo del empaquetador (packer). Es responsable de descifrar la carga útil e inyectarla sigilosamente en un nuevo proceso.

- La carga útil (payload) es el código malicioso real y es responsable de llevar a cabo la actividad maliciosa prevista. Las cargas útiles difieren según el actor que utilizó el packer.

Imagen 3 - Flujo de ataque

https://research.checkpoint.com/2023/following-the-scent-of-trickgate-6-year-old-packer-used-to-deploy-the-most-wanted-malware/

Elementos de construcción de TrickGate shellcode

El código de shell se ha actualizado constantemente, pero las funcionalidades principales existen en todas las muestras desde el año 2016. Una descripción general de los componentes básicos del código de shell se puede describir de la siguiente manera:

- Resolución de hash API.

- Carga en la memoria y descifra la carga útil.

- Inyecta mediante llamadas directas al kernel.

- Asigna manualmente una copia nueva de ntdll.

- Recupera dinámicamente los números de llamada al sistema del kernel.

- Invoca las llamadas al sistema deseadas.

- Inyecta y ejecuta la carga útil.

Es importante mantener el monitoreo de estos Packer-as-a-Service ya que se tiende a centrar la atención en el malware en sí, sin embargo es relevante comprender los componentes básicos del packer para así poder detectar la posible amenaza, ya que bloquear el “packer” protegerá contra la amenaza en una etapa temprana, antes de que la carga útil (payload) comience a ejecutarse Además el packer identificado se puede usar como un punto focal para detectar malware nuevo o desconocido.

|

ENTEL Weekly Threat Intelligence Brief del 23 al 29 de enero de 2023 |

Ciberactores que explotan servidores Exchange sin parches se mantienen activos |

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- Verificar que su equipamiento de detección de amenazas esté con sus firmas actualizadas y operando de forma correcta.

- Realizar Backup (respaldo) de todos los sistemas que posea dentro de su organización.

- Bajo ningún motivo almacenar los Backup dentro del mismo servidor, equipo o red local.

- Comprobar que las copias de seguridad y los mecanismos de restauración funcionan.

- Asegúrese de que los productos integrados existentes de filtrado y detección, están habilitados y operando de manera correcta.

- Asegurar que los softwares de su organización se encuentren actualizados, priorizando las que parchan las vulnerabilidades informadas en el “Catalogo de vulnerabilidades explotadas conocidas” - informado por US-CISA (https://www.cisa.gov/known-exploited-vulnerabilities-catalog).

- Validar que el personal TI de su organización haya deshabilitado todos los puertos y protocolos que no sean esenciales para el cumplimiento de sus operaciones.

- Validar que todos los accesos remotos a la red de su organización cuentan con “Multi factor de autenticación” (MFA) - recordando que US-CISA agregó la autenticación de un solo factor a la lista de malas prácticas de ciberseguridad "excepcionalmente riesgosas" (https://www.cisa.gov/uscert/ncas/current-activity/2021/08/30/cisa-adds-single-factor-authentication-list-bad-practices).

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, limite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Si su organización utiliza Microsoft Office 365 (M365), considere los siguientes pasos:

- Asigne algunos (no más de tres) usuarios de confianza como administradores de descubrimiento electrónico (eDiscovery) para realizar búsquedas de contenido forense en todo el entorno de M365 (buzones, equipos, SharePoint y OneDrive) en busca de evidencia de actividad maliciosa.

- Deshabilite la comunicación remota de PowerShell en Exchange Online para los usuarios habituales de M365.

- No permita una cantidad ilimitada de intentos fallidos de inicio de sesión. Para configurar estos ajustes, consulte la configuración de bloqueo inteligente de contraseñas (https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-password-smart-lockout).

- Considere usar una herramienta como Sparrow o Hawk, herramientas de código abierto basadas en PowerShell usadas para recopilar información relacionada con M365, para investigar y auditar intrusiones y posibles filtraciones.

- Si su organización utiliza servicios en la nube, asegúrese de que el personal TI haya revisado e implementado controles de seguridad estrictos, como los que se indican a continuación:

- Implemente políticas de acceso restrictivo, según las necesidades de su organización.

- Establezca una línea de base (Baseline) para la actividad normal de la red dentro de su entorno.

- Revise periódicamente los registros de inicio de sesión de Active Directory (AD) y los registros de auditoría unificados para detectar actividades anómalas.

- Implemente Multi Factor de Autenticación (MFA) para todos los usuarios, sin excepción.

- Hacer cumplir el uso del Multi Factor de Autenticación (MFA).

- Revise en forma regular las reglas y alertas de reenvío de correo electrónico creadas por el usuario o restrinja el reenvío.

- Implemente un plan o procedimientos de mitigación; objeto comprender cuándo, cómo y por qué se deben restablecer contraseñas y revocar tokens de sesión.

- Siga la guía recomendada sobre cómo asegurar el acceso privilegiado .

- Considere una política que no permita a los colaboradores usar dispositivos personales para el trabajo. Como mínimo, utilice una solución de gestión de dispositivos móviles de confianza.

- Considere restringir que los usuarios reenvíen correos electrónicos a cuentas fuera de su dominio.

- Permita que los usuarios den su consentimiento sólo a las integraciones de aplicaciones que hayan sido aprobadas previamente por un administrador.

- Audite las reglas de correo electrónico con alertas exigibles a través del Centro de seguridad y cumplimiento u otras herramientas que usan Graph API para advertir a los administradores sobre actividades anormales.

- El acceso condicional debe entenderse e implementarse con una mentalidad de “cero confianza”.

- Asegúrese de que el registro de acceso de usuarios esté habilitado. Reenvíe los registros a un dispositivo de administración de eventos e información de seguridad (Por ej.: un SIEM), para agregarlos y monitorearlos a fin de no perder la visibilidad de los registros fuera de los períodos de registro.

- Verifique que todas las instancias de máquinas virtuales basadas en la nube con una IP pública no tengan puertos de Protocolo de escritorio remoto (RDP) abiertos. Coloque cualquier sistema con un puerto RDP abierto detrás de un firewall y solicite a los usuarios que usen una VPN para acceder a él a través del firewall.

- Centrarse en la concientización y la formación. Informe a los colaboradores sobre las amenazas, como las estafas de phishing, y cómo se entregan. Capacitar a los usuarios sobre los principios y técnicas de seguridad de la información, así como sobre los riesgos y vulnerabilidades generales de ciberseguridad emergentes.

- Asegúrese de que los colaboradores sepan a quién contactar cuando ven actividad sospechosa o cuando creen que han sido víctimas de un ataque cibernético. Esto asegurará que la estrategia de mitigación adecuada establecida pueda emplearse de manera rápida y eficiente.

Tags: #Emotet #TrickGate #Packer #REvil

| https://www.infosecurity-magazine.com/news... |

- Indicadores de compromiso

-

Tipo Indicador Trickgate - hash 6c0f5a9bf9bfd84be91f3d84335... hash b4e90d54cb2c30b79086c1b143e... hash fddea1265c29e98f5b679ff034f... hash e70e429aa051017432921f4cdf2... hash 64bc66f669abd4538e917fc60aa... hash eeb257b471cfc17a9ff3b73322a... hash 1f03ab2c168de4e82e8fd52b974... hash c36c58c0b446f4307c321994d8c...